زمان تخمینی مطالعه: 7 دقیقه

این مجموعه اقدامات می توانند بصورت راهکارهای متعددی در غالب سرویس های سخت افزاری و نرم افزاری پیاده سازی شوند. هر زمان که شبکه و ارتباطات مطرح است امنیت شبکه نیز به همراه آن مطرح می شود.

امنیت شبکه چطور کار می کند؟

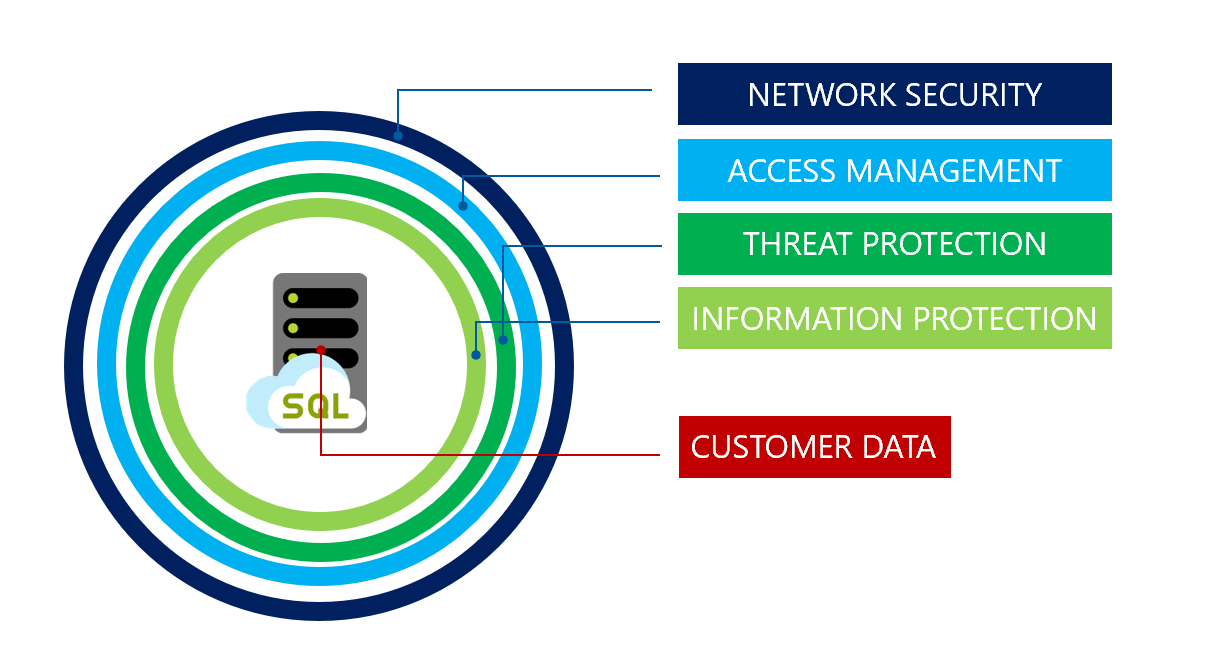

امنیت شبکه لایه های چندگانه دفاعی را با هم ترکیب می کند. هر لایه امنیتی شبکه قوانین، قواعد و کنترل های مخصوص به خود را دارد. کاربران احراز هویت شده به منابع شبکه دسترسی دارند اما کاربران مخرب (تروریست های آنلاین و هکرها و…) به این منابع دسترسی نخواهند داشت.

چگونه از مزایای امنیت شبکه برخوردار شویم؟

دیجیتالی شدن دنیای ما را تغییر داده است و تغییر بزرگی در نحوه زندگی کردن، کار کردن، بازی کردن و یادگیری ما ایجاد کرده است. هر سازمانی که بخواهد به مشتریان و کارمندانش خدمات رسانی کند، باید از شبکه هایش محافظت کند. امنیت شبکه همچنین اطلاعات و داده ها را به صورت اختصاصی از حملات محافظت می کند. در نهایت امنیت شبکه از شهرت کاری و نام برند شما محافظت می کند.

کنترل دسترسی

هر کاربری نباید به شبکه شما دسترسی داشته باشد. در هر شبکه کوچک یا بزرگ، عمومی یا خصوصی بهتر است دسترسی ها کنترل و محدود شده باشند. اینکار یک قدم بسیار موثر و بزرگ در جلوگیری از بروز مشکلات امنیتی است. برای اینکه دست هکرهای احتمالی را از شبکه تان دور نگه دارید، باید بتوانید هر کاربر و هر دستگاه را شناسایی کنید، در این حالت است که شما می توانید قواعد امنیتی خود را پیاده سازی کنید. شما می توانید به کاربران هر میزان دسترسی ای که مطلوبتان هست بدهید. به این فرآیند کنترل دسترسی شبکه (NAC) گفته می شود.

نرم افزارهای ضد ویروس و بدافزار

«بدافزار» عبارتی است که به طور کل به نرم افزارهای مخرب شامل ویروس ها، تروجان ها، باج افزارها و نرم افزارهای جاسوسی اطلاق می گردد. گاهی اوقات یک بدافزار یک شبکه مورد حمله قرار می دهد اما تا چند روز بلکه تا چندین هفته به صورت نهفته باقی می ماند، و یا در برخی مواقع بدافزارها و ویروس ها بصورت پنهان وارد عمل شده و ممکن است کل موجودیت شبکه را با مشکل اساسی مواجه نماید .بهترین نرم افزارهای ضد بدافزار فقط ورودی بدافزارها را اسکن نمی کنند، بلکه به طور مداوم در حال اسکن کردن فایل ها برای پیدا کردن ناهنجاری ها، بدافزارها و همچنین ترمیم کردن آسیب های وارده است.

امنیت کاربردی

هر نرم افزاری که شما در کسب و کار خودتان از آن استفاده می کنید، باید مورد محافظت قرار بگیرد. چه برنامه نویسان شرکت شما آن را نوشته باشند و چه آن را خریداری کرده باشید. متاسفانه هر نرم افزاری امکان دارد حفره های امنیتی و آسیب پذیری داشته باشد که هکرها بتوانند با استفاده از آن ها به شبکه شما نفوذ کنند. امنیت کاربردی سخت افزار، نرم افزار و فرآیندهایی که شما برای پر کردن حرفه ها استفاده می کنید را شامل می شود.

آنالیز رفتاری

برای تشخیص دادن رفتار غیرعادی شبکه، شما باید بدانید که رفتار عادی دقیقا چه طور است. ابزار آنالیز رفتاری به صورت خودکار فعالیت هایی که از حالت عادی منحرف شده اند را تشخیص می دهد. به این ترتیب تیم امنیت شما می توانند راحت تر مشکل و خطرات احتمالی را شناسایی کرده و به سرعت آن ها را برطرف کنند و یا این که به طور کلی از بروز مشکل جلوگیری کنند.

جلوگیری از نابود شدن داده ها

سازمان ها باید اظمینان حاصل کنند که داده ها و اطلاعات حساسشان به بیرون از مجموعه شان درز نمی کند. فرآیند جلوگیری از نابود شدن داده ها یا DLP، فرآیندهایی هستند که افراد را آپلود کردن، فوروارد کردن و پرینت کردن اطلاعات حیاتی سازمان ها به صورت نا امن منع می کند.

تا اینجا در مورد تعریف امنیت شبکه و مزایای آن، کنترل دسترسی، نرم افزارهای ضد ویروس و ضد بدافزار، امنیت کاربردی، آنالیز رفتاری و جلوگیری از نابود شدن داده ها را بررسی کردیم. اکنون مصادیق دیگر امنیت شبکه را بررسی خواهیم کرد.

امنیت تلفن های همراه

به این دلیل که بیشتر پلتفرم ها بر روی گوشی های هوشمند قابل اجراست و چون موبایل یک وسیله شخصی بوده و امکان نفوذ از این طریق برای هکرها نسبت به سطح شبکه آسانتر است مجرمان سایبری جدیدا روی دستگاه های موبایل و نرم افزارها تمرکز کرده اند و پیش بینی می شود در طول سه سال آینده، 90 درصد سازمان های IT، نرم افزارهای خود را روی بستر دستگاه های موبایل هوشمند ارائه خواهند کرد. البته، در این حالت شما باید بتوانید کنترل کنید که چه دستگاهی بتواند به شبکه شما دسترسی پیدا کند. شما همچنین باید بتوانید اتصالات دستگه های موبایل را شخصی سازی کنید و از این طریق ترافیک شبکه را به حالت خصوصی نگه دارید.

تقسیم بندی شبکه

تقسیم بندی های شبکه که از طریق نرم افزارها صورت می گیرد، ترافیک شبکه را به دسته های متعددی تقسیم می کند و اجرای سیاست های امنیتی را ساده تر می کند. در واقع طبقه بندی ها بر اساس هویت اندپوینت ها انجام می شوند نه فقط آدرس های IP. شما می توانید حق دسترسی را بر اساس نقش، عملکرد، مکان و … تعریف کنید و به این ترتیب حق دسترسی را به افراد درست بسپارید.

مدیریت و اطلاعات ایمن

محصولات مرتبط با مدیریت و اطلاعات ایمن (SIEM)، تمامی اطلاعاتی که نیروهای مربوط به امنیت شبکه در سازمان شما برای شناسایی و واکنش مناسب به تهدیدها نیاز دارند را جمع می کنند. این محصولات در فرم های مختلفی شامل لوازم فیزیکی و مجازی و نرم افزارهای سرور ارائه می شوند.

امنیت ایمیل (email)

ایمیل به عنوان یکی از روش های ارتباطی که می تواند راه مناسبی برای نفوذ هکرها باشد می بایست بصورت مناسبی از لحاظ امنیتی پوشش داده شود. هکرها از اطلاعات شخصی افراد و همچنین تاکتیک های مدیریت اجتماعی برای حملات فیشینگ پیشرفته برای فریب دادن و هدایت افراد به سمت سایت های مخرب استفاده می کنند. یک نرم افزار امنیت ایمیل، حملات احتمالی و ایمیل هایی که به خارج از مجموعه سازمان ها فرستاده می شود را کنترل می کند و به این وسیله از نابود شدن داده های حساس جلوگیری خواهد شد.

امنیت وب

یک راهکار امنیت وب، کیفیت استفاده از وب کارمندان سازمان شما را کنترل، تهدیدها در بستر وب را خنثی و از دسترسی به سایت های مخرب ممانعت به عمل می آورد. امنیت وب دروازه وب را چه در سایت و چه در فضای ابری محافظت می کند. «امنیت وب» همچنین به تمامی اقداماتی که انجام می دهید تا وبسایتتان را از تهدیدها دور نگه دارید اشاره می کند و باید بدانید که به دلیل اهمیت فراوان آن، تامین امنیت وب می بایست بصورت ویژه ای در دستور کار قرار بگیرد.

بدون دیدگاه