شاخص های ایمنی دیتاسنتر ها

برای محافظت از دیتاسنتر ها، باید مؤلفههای امنیتی، جداگانه در نظر گرفته شوند اما در عین حال این پارامترها باید یک سیاست امنیتی جامع را دنبال کنند. امنیت را میتوان به دو نوع امنیت فیزیکی و نرم افزاری تقسیم کرد. امنیت فیزیکی شامل طیف گسترده ای از فرآیندها و استراتژیهای مورد استفاده برای جلوگیری از تهدیدات خارجی است. امنیت نرمافزاری (مجازی) مانع از ورود مجرمان سایبری به شبکه، گذر کردن از فایروال، کرک کردن گذرواژهها یا از طریق راههای دیگر میشود.

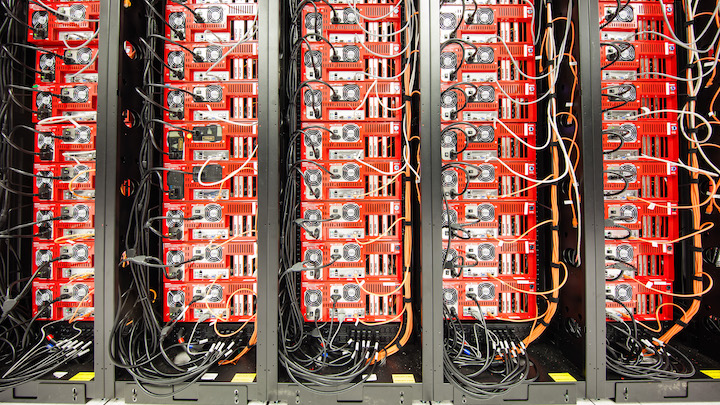

امنیت فیزیکی دیتاسنتر ها

مهمترین مشخصات امنیتی ساختمان یک دیتاسنتر ، مربوط به طراحی آن است. این ساختمان ممکن است به عنوان واحدی تک منظوره و یا چند منظوره طراحی شود. در صورت چند منظوره بودن ساختمان، دیتاسنتر ها ممکن است به عنوان یک فضای مشترک فعالیت کنند و یا مشاغل غیر مرتبط را در خود جای دهد. ساختمان دیتاسنتر ها معمولاً به منظور ایجاد یک محوطهسازی ضد سرقت، دور از جاده یا مسیر اصلی ساخته میشوند.

دسترسی به تجهیزات دیتاسنتر محدود است. اکثر آنها پنجره خارجی ندارند و نگهبانان امنیتی فعالیتهای داخل ساختمان را با استفاده از دوربین مداربسته تعبیه شده در محیط بیرونی، کنترل میکنند. بازدید کنندگان ممکن است برای ورود به ساختمان از احراز هویت دو عاملی استفاده کنند که شامل اسکن کارتهای تأیید هویت شخصی (PIV) و وارد کردن کد عبور شخصی است. ریدرها یا سیستمهای بیومتریک مانند ریدرهای اثر انگشت، اسکنر عنبیه و تشخیص چهره نیز ممکن است برای ورود استفاده شوند.

امنیت نرم افزاری دیتاسنتر ها

بدافزارها و نرم افزارهای جاسوسی تهدیدهایی آشکار برای دادههای ذخیره شده در دیتاسنتر ها هستند. ابزار مدیریت رویداد و اطلاعات امنیتی (SIEM) به سرعت، یک دید کلی از وضعیت امنیتی دیتاسنتر ارائه میدهند. یک SIEM امکان کنترل همه سیستمهای دسترسی، هشدار دهندهها و سنسورهای موجود در محیط را برای شما فراهم میکند.

قبل از به کارگیری برنامههای کاربردی و کدها، ممکن است از ابزارهای خاصی استفاده شود تا آسیبپذیریهایی که میتوانند منجر به سوء استفاده از آنها شود، اسکن شوند و سپس معیارها و قابلیتهای اصلاحی را ارائه دهند. با ظهور رایانش ابری (cloud computing) قابلیت بررسی و مشاهده جریان داده یک ضرورت محسوب میشود، زیرا بدافزارها میتوانند به صورت غیر قانونی در ترافیک عبوری پنهان شوند.

دیتاسنتر ها به چه نوع امنیتی نیاز دارند؟

برای اطمینان از استفاده مداوم از دیتاسنتر ها، هر یک از آنها به نوع بخصوصی از امنیت احتیاج دارند. دیتاسنتر ها را میتوان در چهار سطح یا (Tier) قرار داد. در هر کسب و کاری هر لایه با یک عملکرد خاص در ارتباط است و معیار مناسبی برای تعمیر، نگهداری و توانایی مقاومت در برابر یک خطا را تعیین میکند. هر سطح (Tier) نشان میدهد که در زمان بهرهبرداری، تحمل پذیری سیستم در برابر خطا چگونه خواهد بود و به چه نوع امنیتی نیاز خواهد داشت.

سطح 1 و 2 (Tier I و Tier II)

این دیتاسنتر ها معمولاً توسط مشاغل کوچک مورد استفاده قرار میگیرند كه تحویل به موقع محصولات یا ارائه خدمات به عنوان بخش مهمی از درآمد آنها به حساب نمیآید. سطح 1 (Tier 1) شامل مولفههایی بدون قابلیت افزونگی میشود. سطح 2 (Tier II) الزامات سطح 1 را دربر میگیرد و علاوه بر آن، مولفههای قابلیت افزونگی نیز به آن اضافه میشود.

سطح 3 و 4 (Tier III و Tier IV)

دلیل انتخاب راهکارهای استراتژیک موجود در زیرساختهای Tier III و Tier IV، معمولاً الزاماتی مانند عملکرد دقیق در زمان بهرهبرداری و بقای طولانی مدت است. این مراکز داده قویتر هستند و کمتر دچار ازکارافتادگی میشوند. سطح 3 (Tier III) الزامات سطح 1 و 2 را در برمیگیرد و تجهیزات dual-powered و uplink های چندگانه نیز به آنها اضافه میشود. سطح چهار (Tier IV) الزامات سه سطح قبلی را شامل میشود و علاوه بر آنها دارای مولفههایی است کاملاً در مقابل نواقص و خطاها مقاوم هستند.

امنیت ایمیل

درگاه های ایمیلی یکی از تهدیدآفرینترین جایگاههای نقص امنیتی هستند. هکرها از اطلاعات شخصی افراد و همچنین تاکتیکهای مدیریت اجتماعی، برای حملات فیشینگ پیشرفته در راستای فریب دادن و هدایت افراد به سمت سایتهای مخرب استفاده می کنند. یک نرم افزار امنیت ایمیل، حملات احتمالی و ایمیل هایی که به خارج از مجموعه سازمانها فرستاده می شود را کنترل می کند، و به این وسیله از درز داده های حساس به هکرها جلوگیری می کند.

دیوارهای آتش (دیتاسنتر)

دیوارهای آتش بین شبکه داخلی مورد اعتماد و شبکه های خارجی غیر قابل اعتماد مثل اینترنت، یک دیوار ایجاد می کند. آن ها از یک سری قواعد مشخص پیروی می کنند تا اجازه دهند رفت و برگشت داده صورت پذیرد، یا از آن جلوگیری شود. یک دیوار آتش می تواند سخت افزار، نرم افزار و یا هر دوی آن ها باشد.

امنیت دستگاه های موبایل

مجرمان سایبری روی دستگاههای موبایل و نرم افزارها تمرکز کرده اند. در طول سه سال آینده، 90 درصد سازمانهای IT، نرم افزارهای خود را روی بستر دستگاه های موبایل هوشمند ارائه خواهند کرد. البته، در این حالت شما باید توان کنترل اینکه چه دستگاهی بتواند به شبکه شما دسترسی پیدا کند را داشته باشید. شما همچنین باید بتوانید اتصالات دستگاههای موبایل را شخصی سازی کنید و از این طریق، ترافیک شبکه را خصوصی نگه دارید.

تقسیم بندی شبکه (دیتاسنتر)

تقسیم بندی های شبکه که از طریق نرم افزارها صورت می گیرد، ترافیک شبکه را به دستههای متعددی تقسیم می کند و اجرای سیاست های امنیتی را ساده تر می کند. در واقع طبقه بندی ها نه فقط توسط آدرس های IPبلکه بر اساس هویت نقاط نهایی نیز انجام میشود. شما می توانید حق دسترسی را بر اساس عملکرد، نقش ، مکان و … تعریف کنید و به این ترتیب حق دسترسی را به افراد مناسب بدهید.

مدیریت و اطلاعات ایمن

محصولات مرتبط با مدیریت و اطلاعات ایمن (SIEM)، تمامی اطلاعاتی که نیروهای مربوط به امنیت شبکه در سازمان شما برای شناسایی و واکنش مناسب به تهدیدها نیاز دارند را، جمع می کنند. این محصولات در فرم های مختلفی شامل لوازم فیزیکی و مجازی و نرم افزارهای سرور ارائه می شوند.

امنیت وب

یک راهکار امنیت وب میتواند کیفیت استفاده از وب کارمندان سازمان شما را کنترل، تهدیدهایی که در بستر وب هستد را خنثی و از دسترسی به سایتهای مخرب جلوگیری کند. امنیت وب دروازه وب را چه در سایت و چه در فضای ابری محافظت خواهد کرد.

امنیت بیسیم (wireless)

شبکه های بیسیم به اندازه شبکه های باسیم امنیت ندارند. یکی از نقاط آسیبپذیر در استفاده از اینترنت، تامین امنیت ارتباط وایرلس مودم یا همان CPE با سایر تجهیزات است. هرگونه کاستی در این زمینه علاوه بر ایجاد امکان مصرف ترافیک مشترک توسط افراد دیگر، پیآمدهای امنیتی در پی خواهد داشت. به فرض مثال، اگر امنیت وایرلس مودم شما به قدر کافی تامین نشده باشد، هکرها و سودجویان اینترنتی به سادگی میتوانند به اسناد خصوصی شما دسترسی پیدا کنند یا از اینترنت شما در فضای مجازی سواستفاده کنند. بنابراین شما باید از محصولاتی استفاده کنید که از یک شبکه وایرلس محافظت می کنند.

بدون دیدگاه