دفاع در عمق

زمان تخمینی مطالعه: 17 دقیقه

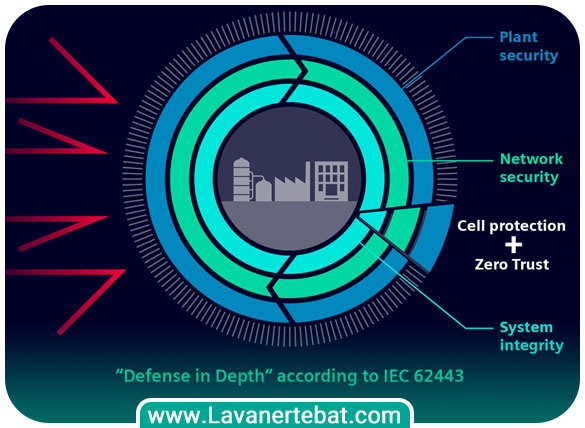

دفاع در عمق (Defense in Depth) یک استراتژی امنیتی است که در آن، به جای اعتماد به یک لایه امنیتی واحد، چند لایه امنیتی ایجاد میشود تا مانع بروز حملات و نفوذها شود. این استراتژی به شدت مورد علاقه کارشناسان ارشد امنیت و سازمانهای بزرگ قرار دارد، زیرا کار را برای هکرها بیش از اندازه سخت میکند و شانس شناسایی زودهنگام حملات در هر لایه را به شکل قابل توجهی افزایش میدهد.

مثالهایی از لایههای مورد استفاده در مکانیزم دفاع در عمق

در معماری دفاع در عمق، لایههای مختلف امنیتی در سیستمها یا شبکه قرار میگیرند، به طوری که اگر یک لایه مورد حمله قرار گیرد، لایههای دیگر توانایی مقابله با حمله را داشته باشند یا حداقل تاخیر زمانی برای نفوذ بهوجود میآورند. این استراتژی به صورت پیشگیرانه و طراحی میشود تا پایداری زیرساخت در برابر تهدیدات را افزایش دهد و خسارات را کاهش دهد. بهطور معمول، کارشناسان شبکه، خطمشیهای امنیتی مبتنی بر دفاع در عمق را به صورت زیر پیادهسازی میکنند.

- لایه فیزیکی: با هدف تامین امنیت فیزیکی مکانهای سرویسدهی مورد توجه قرار میگیرد و تجهیزاتی مثل دیوارها، درها، دوربینهای مداربسته و سیستمهای کنترل دسترسی را شامل میشود.

- لایه پیوند داده: این لایه مسئولیت قالببندی دادهها را دارد و از اینرو، در لایه فوق از الگوریتمهای رمزنگاری دادهها، کنترل دسترسی و نظارت بر دسترسی به دادهها استفاده میشود.

- لایه شبکه: میزبان فایروالها، روترها، سوئیچها و سامانههای تشخیص نفوذ (IDS) است.

- لایه نشست: فناوریهای غیر قابل خواندن فایلهای موقت و کوکیها در این لایه قرار میگیرد. به بیان دقیقتر، کارشناسان امنیتی در این لایه از فناوریهای قدرتمندی مثل رمزگذاری، نرمافزارهای آنتیویروس و غیره استفاده میکنند تا امنیت نشستهای TCP/IP را تامین کنند.

- لایه کاربرد: خطمشیهای امنیتی این لایه مبتنی بر مدیریت مجوزها و سطوح دسترسی، اعتبارسنجی و رمزنگاری در سطح برنامهها است.

معماری دفاع در عمق به چه صورتی است؟

همانگونه که اشاره کردیم، معماری دفاع در عمق مبتنی بر تعریف چند لایه امنیتی برای محافظت از شبکه است. این لایههای مختلف در تعامل با سختافزارها و نرمافزارها و بر مبنای خطمشیها و فرایندهای تعریف شده سعی میکنند از زیرساخت در برابر تهدیدات محافظت کرده و به هکرها اجازه ندهند از آسیبپذیریهای روز صفر بهرهبرداری کنند. بهطور کلی، معماری دفاع در عمق عملکردی به شرح زیر دارد:

- دفاع لایه لبه (Edge Defense)

این لایه، مرز میان شبکه سازمانی و شبکههای غیر امن است و تلاش میکند تا حملات را در مرحله اولیه متوقف کند. در این لایه از فایروالها، روترها، سوییچها، ابزارها نشاندهنده وضعیت امنیت و سیستمهای تشخیص نفوذ (IDS/IPS) استفاده میشود.

- دفاع لایه محیطی (Perimeter Defense)

در معماری دفاع در عمق، لایهای است که به محافظت از مرز سیستم یا شبکه میپردازد. هدف اصلی این لایه، متوقف کردن حملات در مرحله اولیه و جلوگیری از نفوذ به شبکه است. این لایه به عنوان دروازه ورودی سیستم عمل میکند و ترافیک ورودی و خروجی را کنترل میکند.

از ابزارها و روشهایی که در لایه فوق مورد استفاده قرار میگیرند باید به دیوارآتش (فایروال نرمافزار یا سختافزاری است که قوانین و سیاستهای ترافیک شبکه را بررسی و اعمال میکند. فایروال قادر است ترافیک ورودی و خروجی را بر اساس قوانین تعیین شده مانند آدرس IP، پورتها و پروتکلها بررسی کند و بستههای مشکوک یا نامناسب را مسدود کند)، روترها و سوییچها (روترها و سوییچها در لایه خارجی استفاده میشوند تا ترافیک شبکه را مدیریت کنند و بستههای شبکه را به صورت صحیح مسیردهی کنند. آنها قابلیتهایی مانند هدایت ترافیک شبکه بر اساس آدرس IP و پورتها، ایجاد شبکههای خصوصی مجازی و محدود کردن دسترسی به منابع را فراهم میکنند)، سیستمهای تشخیص نفوذ (سیستمهای تشخیص و پیشگیری از نفوذ (Intrusion Detection/Prevention Systems) به تشخیص حملات و نفوذهای مخرب در شبکه میپردازند. آنها تلاش میکنند الگوهای ناهنجار را در ترافیک شبکه شناسایی کنند و در صورت تشخیص حمله، اقدامات لازم را انجام دهند، مانند مسدود کردن یا مسدود کردن ترافیک متوقف کننده)، گیتویها یا دروازهها (وظیفه فیلتر کردن ترافیک شبکه را دارند. آنها به صورت میانجی عمل میکنند و ترافیک شبکه را از طریق خود عبور میدهند. این ابزارها قادر به تحلیل و بررسی بستههای شبکه، فیلتر کردن محتوا و اعمال سیاستهای امنیتی هستند. آنها میتوانند همچنین از رمزگذاری (Encryption) برای ایمنسازی ارتباطات استفاده کنند و به این ترتیب از حملات احتمالی مانند جاسوسی (Eavesdropping) جلوگیری کنند).

- دفاع لایه شبکه (Network Defense)

در این لایه، تلاش میشود تا به تهدیداتی که از لایه خارجی عبور کردهاند، رسیدگی کرد. از ابزارهای پر کاربرد در این لایه باید به دیوارهای آتش سختافزاری، منطقه غیر نظامی، پورتهای امنیتی و خطمشیهای دسترسی اشاره کرد. لایه شبکه در معماری دفاع در عمق، لایهای است که به محافظت و امنیت از شبکه میپردازد. هدف اصلی این لایه، شناسایی و مسدود کردن حملات و تهدیدات در سطح شبکه است. لایه شبکه به تحلیل ترافیک شبکه، شناسایی الگوهای حملات، جلوگیری از نفوذها و رسیدگی به فعالیتهای مشکوک میپردازد. برخی از ابزارها و روشهای مورد استفاده در لایه شبکه عبارتند از:

ابزارهای SIEM سرنام (Security Information and Event Management): این ابزارهای امنیتی به جمعآوری و تحلیل رویدادها و اطلاعات امنیتی در شبکه میپردازند. آنها قادر به شناسایی الگوهای مشکوک، تشخیص حملات و مدیریت رویدادها در سطح شبکه هستند. با استفاده از اطلاعات جمعآوری شده، میتوان الگوریتمهای هوش مصنوعی و یادگیری ماشین را برای تشخیص الگوهای حمله مورد استفاده قرار داد.

سیستمهای تشخیص نفوذ (Intrusion Detection Systems): سیستمهای تشخیص نفوذ مسئول شناسایی حملات و تهدیدات در شبکه هستند. آنها با بررسی ترافیک شبکه و نشانههای مشکوک، حملات را شناسایی میکنند و هشدارهای لازم را ارسال میکنند.

رمزگذاری (Encryption): استفاده از الگوریتمهای رمزگذاری در ارتباطات شبکه میتواند امنیت شبکه را تضمین کند. با استفاده از پروتکلهای رمزگذاری، اطلاعات میتوانند در طول انتقال در شبکه به شکل ایمن ارسال و دریافت شوند.

- دفاع لایه سرور (Server Defense)

در این لایه، امنیت سرورها و سرویسها ارتقا داده میشود. از روشهایی مانند شناسایی فعالیتهای مشکوک، رمزنگاری، آنتیویروس، تشخیص تهدیدات پیشرفته (APT) و مکانیزمهای تشخیص نفوذ استفاده میشود. لایه سرور در معماری دفاع در عمق، لایهای است که به محافظت و امنیت سرورها میپردازد. سرورها نقش مهمی در عملکرد و ارائه خدمات در شبکهها دارند، بنابراین ضروری است که آنها در برابر حملات و تهدیدات امنیتی محافظت شوند. لایه سرور اقداماتی را برای محافظت از سرورها در برابر حملات و افزایش امنیت آنها انجام میدهد. برخی از اقدامات و روشهای مورد استفاده در لایه سرور به شرح زیر هستند:

نصب و پیکربندی صحیح سیستمعامل: نصب و پیکربندی صحیح سیستمعامل سرور، اولین گام در محافظت از سرورها است. باید مطمئن شوید که سیستمعامل و نرمافزارهای مورد استفاده در سرورها بهروزرسانی شده و پچهای امنیتی مورد نیاز نصب شده باشند.

مدیریت دسترسی: برای افزایش امنیت سرورها، باید دسترسیهای فیزیکی و راه دور به سرورها محدود شود. تنظیم سطوح دسترسی، استفاده از رمزگذاری قوی برای اتصالات و استفاده از تکنیکهای مانند دو عاملی (2FA) سرنام Two-Factor Authentication میتواند به امنیت سرورها کمک کند.

پیشگیری از بروز حملات روز صفر (Zero-day Attacks): حملات روز صفر حملاتی هستند که هیچ پچ امنیتی ارائه نشده است. برای مقابله با این حملات، باید از روشهایی مانند استفاده از فایروالها، سیستمهای تشخیص نفوذ و مانیتورینگ مداوم ترافیک سرورها استفاده کرد.

مانیتورینگ و رویدادهای ثبت شده: بررسی و ثبت رویدادها و فعالیتهای سرورها میتواند کمک شایانی در تشخیص حملات و نقاط ضعف سیستمها داشته باشد. با استفاده از ابزارهای SIEM و سیستمهای تشخیص نفوذ (IDS)، رویدادهای مشکوک و الگوهای تهاجم را میتوان شناسایی کرد و به مدیران امنیت هشدار داد.

پشتیبانی و بازیابی: برای مقابله با حملات و خطرات امنیتی، باید رویکردهای مناسبی برای پشتیبانی و بازیابی در صورت بروز مشکلات و خرابیها در سرورها داشت. ایجاد نسخههای پشتیبان از دادهها، استفاده از روشهای پشتیبانی مانند RAID، و تهیه طرحهای بازیابی برای حالتهای اضطراری، میتواند در حفظ پایداری و امنیت سرورها موثر باشد.

رمزنگاری و شناسایی: استفاده از رمزنگاری ارتباطات بین سرورها و کلاینتها، از همان ابتدای طراحی شبکه باید مورد توجه قرار گیرد. همچنین، استفاده از سیستمهای شناسایی و احراز هویت، مانند SSL/TLS و گواهیهای دیجیتال، میتواند مانع بروز سرقت اطلاعات شوند.

بهروزرسانی نرمافزارها و سرویسها: برای حفظ امنیت سرورها، باید نرمافزارها و سرویسهای مورد استفاده در سرورها بهروزرسانی شوند. این موضوع شامل سیستمعامل، سرویسهای شبکه، نرمافزارهای میزبان و هر نرمافزار دیگری است که در سرورها استفاده میشود. بهروزرسانیهای امنیتی شامل پچها و اصلاحاتی هستند که نقاط ضعف امنیتی را در نرمافزارها برطرف میکنند.

- دفاع لایه کاربر (User Defense)

این لایه به امنیت کاربران و دستگاههای آنها میپردازد. از طریق آموزش مباحث امنیتی، مدیریت هویت و دسترسی، رمزنگاری ارتباطات، ضوابط دسترسی و فیلترینگ ایمیل و وب، سعی میشود تهدیدات مربوط پیرامون کاربران کاهش پیدا کند. لایه کاربر در معماری دفاع در عمق، به محافظت از کاربران و دستگاههای آنها در مقابل تهدیدات امنیتی میپردازد. این لایه مرتبط با رفتار و عملکرد کاربران در استفاده از سیستمها و خدمات است و هدف آن ارتقاء آگاهی کاربران نسبت به مسایل امنیتی و افزایش امنیت در تعامل کاربری است. برخی اقدامات و روشهای مورد استفاده در لایه کاربر به شرح زیر هستند:

آموزش و آگاهی کاربران: برای محافظت از کاربران، باید آنها را در مورد تهدیدات امنیتی آموزش داد و سطح دانش آنها را افزایش داد. برگزاری دورههای آموزشی، ارائه اطلاعات مفید درباره جدیدترین ترفندهای مورد استفاده هکرها، ارائه راهنماها و مقالات آموزشی و هشدارهای امنیتی منظم، میتواند به کاربران کمک کند تا رفتارهای امنیتی مناسب را هنگام استفاده از سیستمها و خدمات از خود نشان دهند.

قوانین و سیاستهای امنیتی: تدوین سیاستهای امنیتی و قوانین دسترسی و استفاده از سیستمها و خدمات، از جمله اقداماتی است که در لایه کاربر مورد توجه قرار دارند. این سیاستها و قوانین باید به کاربران اعلام شده و آنها را ملزم به رعایت آنها کند.

استفاده از احراز هویت قوی: استفاده از روشهای احراز هویت قوی برای کاربران، مانند رمز عبور قوی، تایید دو عاملی، اثبات هویت بیومتریک و غیره، میتواند از حوادث سرقت اطلاعات و نقض حریم شخصی جلوگیری کند.

مدیریت دسترسی: مدیریت دسترسی به سیستمها و منابع مختلف، از جمله فایلها، پوشهها و دادهها، برای کاربران بسیار حایز اهمیت است. باید دسترسی به منابع بر اساس نیازهای کاربران تعیین شود و دسترسی غیرمجاز به منابع محدود شود.

بهروزرسانی نرمافزارها و سرویسها: کاربران باید آگاهی داشته باشند که بهروزرسانی نرمافزارها و سرویسها برای حفظ امنیت بسیار ضروری است. آنها باید به منظور جلوگیری از بهرهبرداری از ضعفهای امنیتی و آسیبپذیریها، نرمافزارها و سرویسهای خود را بهروزرسانی کنند.

مدیریت ریسک: کاربران باید توانایی ارزیابی ریسکهای امنیتی را داشته باشند و در صورت وجود ریسکهای قابل قبول، اقدامات لازم را برای کاهش آنها انجام دهند. به عنوان مثال، انتخاب رمز عبور قوی، پشتیبانگیری منظم از دادهها، استفاده از نرمافزارهای ضدویروس و آپدیت آنها و غیره از جمله نکاتی است که کاربران باید در مورد آن حساس باشند.

- لایه لایه داده (Data Defense)

در این لایه، امنیت دادهها و اطلاعات مورد حفظ قرار میگیرد. در این لایه از فناوریهایی مثل رمزنگاری، پشتیبانگیری، کنترل دسترسی، مانیتورینگ و تشخیص تهدیدات دادهمحور استفاده میشود. لایه داده یا Data Defense در معماری دفاع در عمق، به محافظت از دادهها در سیستمها و شبکهها میپردازد. هدف اصلی این لایه، حفظ داراییهای دادهای (Data Assets) و جلوگیری از دسترسی غیرمجاز، تغییر یا نقض حریم شخصی دادهها است. برای دستیابی به این هدف، مجموعهای از روشها و فناوریها در این لایه مورد استفاده قرار میگیرد. برخی از اقدامات و روشهای مورد استفاده در لایه داده به شرح زیر هستند:

رمزنگاری (Encryption): استفاده از رمزنگاری برای محافظت از دادهها از جمله روشهای اصلی در لایه داده است. با استفاده از الگوریتمهای رمزنگاری، دادهها تبدیل به شکل غیرقابل فهمی تبدیل میشوند که فقط با استفاده از کلید رمزگشایی میتوان آنها را به حالت اولیه بازگرداند. این رویکرد برای محافظت از دادهها در حالت ذخیرهسازی، انتقال و به اشتراک گذاری ضروری است.

کنترل دسترسی: برای حفظ امنیت دادهها، لازم است که دسترسی به آنها محدود شود. با تعیین سطوح دسترسی متناسب برای کاربران و نقشهای مختلف، از جمله مدیران سیستم، کاربران عادی و سایر موجودیتها، میتوان دسترسی غیرمجاز را به دادهها کاهش داد.

نظارت بر دادهها: برای تشخیص و جلوگیری از تهدیدات امنیتی، نظارت بر دادهها از اهمیت بالایی برخوردار است. با استفاده از سیستمهای نظارتی مانند سیستمهای شناسایی تهدید (Intrusion Detection Systems) و سیستمهای جلوگیری از نفوذ (Intrusion Prevention Systems)، میتوان به تشخیص و پاسخ به حملات امنیتی پرداخت.

پشتیبانگیری و بازیابی دادهها: مهمترین راهکار در لایه داده، پشتیبانگیری منظم و بازیابی دادهها است. با ایجاد نسخههای پشتیبان از دادهها و انجام تستهای بازیابی، میتوان نرخ از دست رفتن دادهها در صورت وقوع حوادثی مانند حملات رمزنگاری، خرابی سختافزاری و غیره را به شکل قابل توجهی کم کرد.

مدیریت امنیت داده: ایجاد سیاستها و راهکارهای امنیتی برای مدیریت دادهها از اهمیت بالایی برخوردار است که شامل تعیین سطوح حساسیت در ارتباط با دادهها، تعیین قوانین و مقررات مربوط به دسترسی و استفاده از دادهها، اجرای روندهای احراز هویت و مدیریت رمزها و ایجاد سیاستها برای نگهداری، حفظ و انتقال دادهها میشود.

آموزش و آگاهیرسانی به کاربران: بخش مهمی از لایه داده، آموزش کاربران درباره مسایل امنیتی و رفتارهای امن است. با آموزش کاربران در مورد شناسایی فایلها و پیوستهای ضمیمه شده مشکوک، پیامهای ایمیل فریبنده و روشهای دیگر حملات امنیتی، احتمال وقوع حملات و نقض امنیت دادهها کاهش مییابد.

این عملکردها و روشها در لایه داده برای محافظت از دادهها و جلوگیری از تهدیدات امنیتی استفاده میشوند. البته، برای دستیابی به امنیت کامل، لازم است که سایر لایهها در معماری دفاع در عمق نیز مورد توجه قرار گیرند و ترکیبی از روشها و فناوریها در سطوح مختلف به کار گرفته شوند.

- لایه لایه فیزیکی (Physical Defense)

در نهایت، لایه فیزیکی به امنیت فیزیکی اشاره دارد و شامل امکاناتی مانند مستحکم کردن دیوارها، درها، نصب دوربینهای مداربسته، سیستمهای کنترل دسترسی و سیستمهای اعتبارسنجی برای محافظت از منابع فیزیکی است. لایه فیزیکی یا Physical Defense در معماری دفاع در عمق به محافظت از زیرساخت فیزیکی سیستمها و منابع اطلاعاتی میپردازد. این لایه شامل تدابیر و اقداماتی است که برای حفاظت از زیرساخت فیزیکی مثل سختافزارها، شبکهها و سایر مولفههای فیزیکی مورد استفاده قرار میگیرد. هدف اصلی لایه فیزیکی، جلوگیری از دسترسی غیرمجاز به تجهیزات فیزیکی و جلوگیری از تهدیداتی مانند دستبرد فیزیکی، سرقت، خرابی سختافزاری و حوادث طبیعی است. برخی از اقدامات و روشهای مورد استفاده در لایه فیزیکی به شرح زیر هستند:

محدودسازی دسترسی فیزیکی: برای حفاظت از تجهیزات فیزیکی، میتوان دسترسی فیزیکی به محلها و تجهیزات را محدود کرد که شامل استفاده از سیستمهای قفل هوشمند، کنترل دسترسی فیزیکی، کارتهای عبور و سیستمهای احراز هویت زیستی است.

محافظت از محلها: اقداماتی مانند نصب دوربینهای مداربسته، سیستمهای هشداردهنده، سیستمهای اعلان ورود غیر مجاز و سیستمهای امنیتی فیزیکی مورد استفاده قرار میگیرند.

محافظت از تجهیزات فیزیکی: برای جلوگیری از دستبرد فیزیکی، سرقت و خرابی سختافزاری، میتوان از روشهایی مانند قفل کردن تجهیزات، نصب رکهای امن، استفاده از سیستمهای ردیابی و برچسبگذاری آرافآیدی استفاده کرد.

حفاظت از تجهیزات برق و انرژی: امنیت فیزیکی سیستمها و تجهیزات نیازمند تامین منابع برق پایدار است. استفاده از راهکارهایی مانند مولد برق اضطراری، سیستمهای UPS و غیره میتواند به حفاظت از تجهیزات فیزیکی کمک کند.

لایه فیزیکی یک مولفه بسیار مهم در معماری دفاع در عمق است، زیرا اگر تجهیزات و محیط فیزیکی مورد حمله قرار گیرند، حمله به سایر لایههای دفاعی نیز ممکن است. بنابراین، محافظت صحیح از تجهیزات فیزیکی و زیرساختها از اهمیت بالایی برخوردار است.

چگونه معماری دفاع در عمق را پیادهسازی کنیم؟

پیادهسازی معماری دفاع در عمق، یک فرآیند جامع است که نیازمند برنامهریزی دقیق و اقدامات متعدد در سطوح مختلف سازمان است. روند انجام اینکار به شرح زیر است:

تشخیص و بررسی تهدیدات: ابتدا باید تهدیدات امنیتی موجود را شناسایی و بررسی کنید که شامل تهدیدات فیزیکی، تهدیدات سایبری و تهدیدات دیگری میشود که ممکن است سازمان را با تهدید جدی روبرو کند.

تحلیل و ارزیابی آسیبپذیریها: باید آسیبپذیریهای موجود در زیرساختها، سیستمها و فرآیندها را تحلیل و ارزیابی کنید. این مرحله شامل اسکن امنیتی، آزمون نفوذ و بررسی آسیبپذیریهای شناخته شده است.

طراحی لایههای دفاعی: براساس تهدیدات و آسیبپذیریهای شناسایی شده، لایههای دفاعی متعددی را طراحی کنید. این فرآیند شامل انجام تمهیدات لازم در لایه فیزیکی، لایه شبکه، لایه سیستمها و لایه کاربردی است. هر لایه همراه با لایههای دیگر باید مورد استفاده قرار گیرد تا بهترین سطح از امنیت تامین شود.

اجرا و پیادهسازی: لایههای دفاعی را بر اساس طراحیهای شناخته شده، پیادهسازی کنید که شامل نصب و پیکربندی سیستمهای امنیتی فیزیکی، نصب و پیکربندی تنظیمات شبکه، اعمال اقدامات امنیتی در سیستمها و برنامهها و غیره است.

مانیتورینگ و نظارت: بعد از پیادهسازی، باید فرآیندهای مانیتورینگ و نظارت را بر روی لایههای دفاعی برقرار کنید. این فرآیند شامل استفاده از سیستمهای ردیابی، ثبت رویدادها، سیستمهای هشداردهنده تهدیدات و غیره است. رویکرد فوق به شما کمک میکند تا به سرعت به تهدیدات و نقاط ضعف پاسخ دهید.

رفع نقاط ضعف و بهروزرسانی: برای حفظ امنیت، باید به طور مداوم نقاط ضعف را شناسایی و رفع کنید و بهروزرسانیها را بر روی سیستمها و نرمافزارها اعمال کنید. همچنین، باید متناسب با تغییرات در الگوهای تهدیدها و ابداع فناوریهای جدید معماری را بهروز کنید.

آموزش و آگاهیبخشی: برای آنکه معماری فوق بهترین اثرگذاری را داشته باشد باید کارکنان خود را آموزش دهید و آگاهی آنها را در مورد روشها و اقدامات امنیتی بالا ببرید. این روند آموزش مباحث مختلفی مثل رفتارهای امنیتی، فرآیندهای گزارشدهی تهدید و آسیبپذیری و آگاهی در مورد حملات سایبری را شامل میشود.

آزمون و تمرین: برنامههای آزمون و تمرین را برای سناریوهای مختلف حملات و وقوع وقایع ناخواسته برگزار کنید. این کار به شما کمک میکند تا شرایط واقعی را شبیهسازی کنید تا آمادگی لازم برای مقابله با تهدیدات را داشته باشید.

همکاری با سازمانها و متخصصان امنیت: از شرکتها و متخصصان امنیتی با تجربه در زمینه پیادهسازی استراتژی دفاع در عمق استفاده کنید. همکاری با متخصصان میتواند به شما در شناسایی تهدیدات جدید و اتخاذ بهترین راهکارهای امنیتی کمک کند.

همچنین، برای آنکه سطح اثرگذاری معماری دفاع در عمق را افزایش دهید، مدیریت ریسک اهمیت زیادی دارد. باید فرآیندهای مدیریت ریسک را پیادهسازی کنید و از ابزارها و فرآیندهای مناسب برای ارزیابی و کنترل ریسکهای امنیتی استفاده کنید.

کلام آخر

معماری دفاع در عمق به صورت سلسلهمراتبی است، به این معنی که هر لایه به تنهایی قادر به محافظت نیست و بسته به توان و منابع موجود، ترکیبی از این لایهها برای محافظت جامع از زیرساخت ضروری است. این لایهها در طول زمان باید بهروزرسانی شوند تا بتوانند به تهدیدات جدید پاسخ دهند. در نهایت باید به این نکته اشاره داشته باشیم که معماری دفاع در عمق با ترکیب چند لایه امنیتی و استفاده از خطمشیهای پیچیده، امکان تشخیص زودهنگام تهدیدات، محدود کردن آسیبها و کاهش خسارتها را به همراه دارد. با ایجاد موانع و محدودیتهای مختلف در طول مسیر حمله، امکان نفوذ ناشناخته به زیرساخت به میزان قابل توجهی کاهش پیدا میکند و متخصصان امنیتی زمان و منابع بیشتری برای ارزیابی مباحث جزییتر و فنیتر در اختیار خواهند داشت.

بدون دیدگاه