DMZ

زمان تخمینی مطالعه: 20 دقیقه

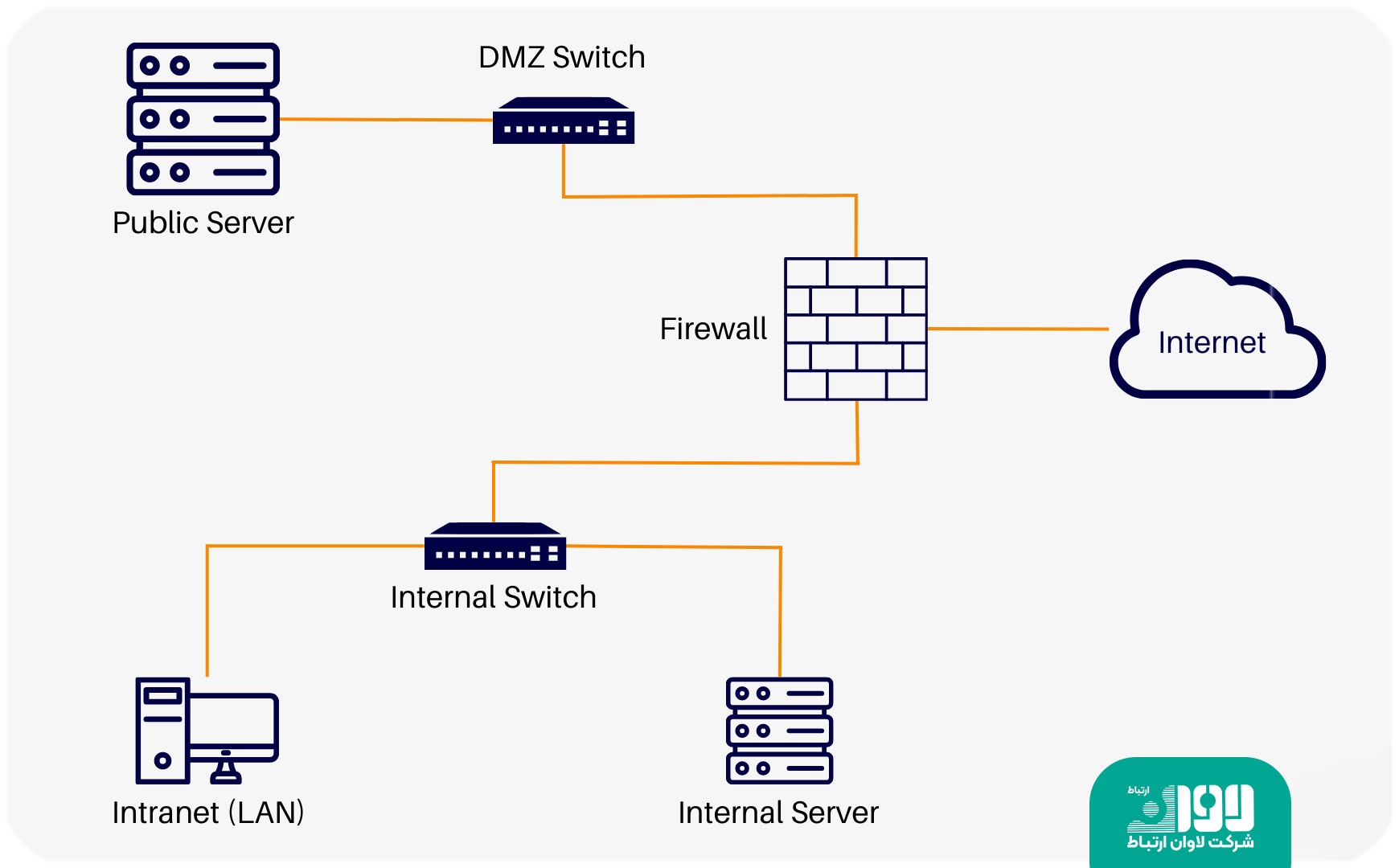

منطقه غیرنظامی (DMZ) مخفف Demilitarized Zone به نوع خاصی از شبکههای کامپیوتری اشاره دارد که به شکل ایزوله شده پیادهسازی میشوند و معمولا بین دو شبکه مختلف قرار میگیرند. این منطقه به عنوان یک لایه محافظ میان شبکه داخلی (Internal Network) و شبکه خارجی (External Network) عمل میکند و وظیفه محافظت و کنترل دسترسی به منابع شبکه را بر عهده دارد.

DMZ به صورت عمومی در سازمانها و شبکههایی استفاده میشود که به دلایل امنیتی نیاز به جداسازی بخشهایی از شبکه خود دارند. معمولا در یک شبکه سازمانی، سرویسهایی مانند وب سرورها، ایمیل سرورها، سرورهای FTP و سایر سرویسهایی که قصد دارند به شبکههای خارجی متصل شوند در DMZ قرار میگیرند. در این حالت، دسترسیها با توجه به مجوزهای داده شده و ارزیابیهای دقیق امنیتی انجام میشود تا از شبکه درون سازمانی که میزبان سرویسهای مهمی است، محافظت شود. به طور معمول، در DMZ، از فایروالها و سایر ابزارهای امنیتی برای کنترل و ارزیابی ترافیک استفاده میشود و این امکان را به مدیران شبکه میدهد به سرویسهایی که نیاز به دسترسی به شبکه خارجی دارند به شکل محدود شده اجازه داده و بر روند ارسال و دریافت اطلاعات نظارت دقیقی اعمال کنند.

هدف شبکه DMZ

به طور معمول، سازمانها یک شبکه DMZ را با هدف افزایش امنیت شبکه پیادهسازی میکنند تا به این شکل توانایی مقابله با حملات سایبری را داشته باشند. شبکه منطق غیر نظامی قابلیتهای خوبی در اختیار ما قرار میدهد که اولین مورد، جداسازی است. شبکه DMZ به لطف پشتیبانی توسط فایروالها و سایر ابزارهای امنیتی به محافظت از شبکههای درون سازمانی یا ابرهای داخلی میپردازد. این جداسازی، نقش مهمی در کاهش حملات خارجی به شبکه دارد و امنیت شبکه را تقویت میکند. مزیت دیگری که در اختیار ما قرار میدهد محدود کردن دسترسی است. با قرار دادن سرویسهایی در شبکه DMZ، میتوان دسترسی به منابع شبکه را محدود کرد و تنها به سرویسهای مورد نیاز اجازه دسترسی داد. مزیت سوم نظارت و کنترل است. با قرار دادن سرویسها در شبکه DMZ، مدیران شبکه قادر به نظارت و کنترل دقیقتر بر ترافیک شبکه هستند. آنها میتوانند ترافیک را بررسی کرده، تهدیدات امنیتی را شناسایی کنند و در صورت لزوم اقدامات امنیتی را انجام دهند. در نهایت، شبکه منطقه غیر نظامی نقش مهمی در کاهش آسیبپذیریها دارد. با قرار دادن سرویسهایی در شبکه DMZ، در صورت آسیبپذیر بودن یکی از سرویسها، تاثیر آن بر روی سایر بخشهای شبکه کاهش مییابد. به عبارت دیگر، اگر یک سرویس در DMZ تحت حمله قرار بگیرد، احتمال نفوذ به شبکه داخلی کمتر است. با توجه به توضیحاتی که ارائه کردیم باید بگوییم که هدف شبکه DMZ افزایش امنیت شبکه، جلوگیری از حملات ناخواسته خارجی و کاهش تاثیر آسیبها بر روی شبکه داخلی است.

عملکرد شبکه DMZ به چه صورتی است؟

همانگونه که ممکن است حدس زده باشید، شبکه منطقه غیر نظامی عملکرد خاصی دارد که بهبود امنیت شبکه را به همراه دارد. به طور کلی عملکرد شبکه DMZ به صورت زیر است:

جداسازی لایهها: شبکه DMZ به عنوان یک لایه جداگانه در معماری شبکه استفاده میشود. این لایه جداگانه، سرویسهایی را که نیازمند دسترسی به شبکه خارجی هستند را از شبکه داخلی جدا میکند. این جداسازی لایهها با استفاده از فایروالها و قوانین دسترسی، مسدود کردن ترافیک غیرمجاز و موارد دیگر انجام میشود.

محدود کردن دسترسی: شبکه DMZ سرویسهایی را که به خارج از شبکه نیاز دارند، میزبانی میکند. این سرویسها بهطور معمول از طریق پورتهای شناخته شدهای مانند پورت 80 برای سرویس وب، پورت 25 برای سرویس ایمیل و غیره قابل دسترسی هستند. با محدود کردن دسترسی به این پورتها و سرویسها، تنها کاربران و دستگاههای مجاز میتوانند به سرویسها در شبکه DMZ دسترسی پیدا کنند.

نظارت و کنترل: شبکه DMZ امکان نظارت و کنترل دقیقتر بر ترافیک شبکه را فراهم میکند. این لایه میزبان سرویسهایی است که ممکن است مورد حمله قرار بگیرند که از آن جمله باید به سرویسهای وب، پست الکترونیک و غیره اشاره کرد. با نظارت مستمر بر ترافیک شبکه DMZ، مدیران شبکه میتوانند به طور فعالتر از وجود تهدیدات امنیتی مطلع شوند و در صورت لزوم اقدامات امنیتی را انجام دهند.

کاهش تاثیر آسیبپذیریها: با قرار دادن سرویسها در شبکه DMZ، در صورتی که یک سرویس در معرض آسیبپذیری قرار بگیرد، تاثیر آن بر روی سایر بخشهای شبکه کاهش مییابد. به عبارت دیگر، اگر یک سرویس در شبکه DMZ تحت حمله و مورد نفوذ قرار گیرد، احتمال نفوذ به شبکه داخلی از طریق آن کمتر است.

با توجه به توضیحاتی که ارائه کردیم باید بگوییم که شبکه DMZ به جداسازی سرویسهای حساس و قابل نفوذ شبکه داخلی، کاهش نرخ حملات خارجی، کنترل دسترسی و نظارت بر ترافیک میان شبکهها و افزایش امنیت کلی شبکه کمک میکند. اینکه چگونه شبکه DMZ در یک سازمان خاص پیکربندی و استفاده میشود، بستگی به نیازها و سیاستهای امنیتی آن سازمان دارد.

چگونه شبکه DMZ را پیادهسازی کنیم؟

پیادهسازی یک شبکه DMZ ممکن است با توجه به معماری شبکه و نیازهای امنیتی خاص شما تغییر کند. اما روش کلی پیادهسازی شبکه DMZ به شرح زیر است:

- تعیین نیازها و طراحی شبکه:

- تشخیص سرویسهایی که باید در شبکه DMZ میزبانی شوند.

- تعیین نیازمندیهای امنیتی و قوانین دسترسی برای سرویسها.

- طراحی شبکه DMZ، از جمله زیرشبکهها، آدرسدهی IP و سوییچینگ/مسیریابی.

- پیکربندی تجهیزات شبکه:

- تعیین تجهیزات مورد نیاز مانند فایروالها، سوییچها و مسیریابها.

- پیکربندی شبکه DMZ با استفاده از تجهیزات شبکه و تنظیم زیرشبکهها و IPها.

- تنظیم قوانین دسترسی برای محدود کردن ترافیک به سرویسهای DMZ و جلوگیری از دسترسی غیرمجاز.

- پیکربندی سرویسها:

- نصب و پیکربندی سرویسهای مورد نیاز در سرورهای مستقر در شبکه DMZ، مانند وب سرور، سرور ایمیل و غیره.

- تنظیمات امنیتی مانند استفاده از گواهی SSL/TLS برای رمزنگاری ارتباطات.

- راهاندازی سیستمهای نظارت و لاگگیری برای پیگیری و ضبط رویدادها.

- آزمایش و تست:

- انجام آزمایشها و تستهای امنیتی برای اطمینان از صحت عملکرد سرویسها و قوانین دسترسی.

- آزمایش و نظارت بر ترافیک شبکه DMZ و ارزیابی عملکرد سامانه امنیتی.

- نظارت و بهروزرسانی:

- نظارت مداوم بر ترافیک و رویدادهای شبکه DMZ.

- بهروزرسانی سرویسها و تجهیزات شبکه با استفاده از وصله ها و آپدیتهای امنیتی.

بهتر است چه سرویسهایی در شبکه DMZ قرار بگیرد؟

به طور معمول در شبکه DMZ، سرویسهایی قرار میگیرند که نیاز به دسترسی عمومی دارند و در عین حال باید از سرویسهای داخلی شبکه جدا شده و مورد حفاظت قرار گیرند. از مهمترین سرویسهایی که کاندیدای اصلی برای قرارگیری در شبکه DMZ هستند به موارد زیر باید اشاره کرد:

وب سرور: سرویسهای وبی که نیاز به دسترسی از طریق اینترنت دارند میتوانند در شبکه DMZ قرار بگیرند که شامل وب سایتهای عمومی، پورتالهای اینترنتی و سرویسهای وبی است که برای کاربردهای مختلفی مورد استفاده قرار میگیرند. وب سرور، سرویسی است که روی سرور نصب میشود و وظیفه پاسخگویی به درخواستهای دریافتی از طریق وب و پروتکل HTTP را دارد. وقتی کاربران از مرورگر وب خود درخواستی میفرستند، وب سرور آن را دریافت کرده و پاسخ مربوطه را برمیگرداند. این پاسخ ممکن است شامل صفحات وب، فایلهای رسانهای، دادههای پویای تولید شده توسط برنامههای وب و سایر محتواها باشد. وب سرورها انواع مختلفی دارند که از آن جمله باید به Apache HTTP Server، Nginx، Microsoft IIS (Internet Information Services)، و LiteSpeed اشاره کرد. هر کدام از این نرمافزارها ویژگیها و قابلیتهای خاص خود را دارند و قابلیت اجرا بر روی سیستمعاملهای مختلف را دارند. با قرارگیری وب سرور در شبکه DMZ، امکان ایجاد یک لایه جداسازی و امنیتی شده بین شبکه داخلی سازمان و شبکه عمومی فراهم میشود. همچنین، معماری شبکه DMZ به مدیران شبکه امکان کنترل دقیقتر و مدیریت بهتر دسترسی به وب سرور و محتواهای مرتبط را میدهد.

سرور ایمیل: سرویسهای ایمیل، مانند سرورهای SMTP و POP/IMAP، میتوانند در شبکه DMZ قرار بگیرند تا دسترسی امن از طریق اینترنت و تبادل ایمیلها با کاربران خارجی را فراهم کنند. سرور ایمیل نرمافزاری است که روی سرور نصب میشود و وظیفه مدیریت و تسهیل فرآیند ارسال، دریافت، ذخیره و مدیریت ایمیلها را بر عهده دارد. سرور ایمیل از پروتکلهای استانداردی مانند POP3 (Post Office Protocol version 3)، IMAP (Internet Message Access Protocol) و SMTP (Simple Mail Transfer Protocol) برای مبادله اطلاعات ایمیلی استفاده میکند. وقتی کاربران درون سازمانی ایمیل خود را تنظیم میکنند، از اطلاعات سرور ایمیل استفاده میکنند تا بتوانند ایمیلهای خود را دریافت و ارسال کنند. سرور ایمیل دارای صندوقهای پستی (Mailbox) برای هر کاربر است که ایمیلهای دریافتی را در آنها ذخیره میکند و به کاربران امکان مشاهده، مدیریت و پاسخ به ایمیلها را میدهد.

سرور ایمیل قابلیتهای مدیریتی مانند فیلترینگ اسپم (Spam Filtering)، ردیابی ایمیل (Email Tracking)، امضاء دیجیتال (Digital Signatures) و رمزنگاری (Encryption) را دارد. این قابلیتها به کاربران کمک میکنند تا ایمیلهای خود را امنتر مدیریت کنند و هرزنامهها و تهدیدات امنیتی به صندوق پستی آنها وارد نشود. معماری و تنظیمات سرور ایمیل بسته به نیازهای سازمانها متفاوت است. برخی سازمانها از سرور ایمیل داخلی استفاده میکنند که فقط داخل شبکه سازمانی قابل دسترسی است، در حالی که برخی دیگر از سرویسهای ایمیل بر پایه ابر (Cloud-based Email Services) استفاده میکنند که از طریق اینترنت قابل دسترسی هستند. به طور کلی، سرور ایمیل نقش حیاتی در ارتباطات تجاری و شخصی امروزی دارد و از طریق آن، ارسال و دریافت ایمیلها به سرعت و امنیت بالا امکانپذیر میشود. بنابراین قرار دادن آن در شبکه منطقه غیر نظامی ضروری است.

سرور FTP: سرویسهای فایل مانند سرور FTP یا SFTP نیز میتوانند در شبکه DMZ مستقر شوند تا به کاربران خارجی امکان دسترسی به فایلها را از طریق اینترنت بدهند. سرور FTP مخفف (File Transfer Protocol) نرمافزار یا سرویسی است که به کاربران اجازه میدهد فایلها را بین سیستمها از طریق پروتکل FTP مبادله کنند. سرور FTP به عنوان میزبان فایل عمل میکند و اطلاعات فایلها را بر روی سرور ذخیره میکند تا کاربران بتوانند به آنها دسترسی پیدا کنند. وقتی کاربران از یک برنامه FTP استفاده میکنند، میتوانند با استفاده از اطلاعات احراز هویت (مانند نام کاربری و رمز عبور) به سرور FTP وصل شوند. سپس میتوانند فایلها را بین سیستم خود و سرور FTP منتقل کنند، فایلهای جدید را بارگذاری کنند یا فایلهای موجود را دانلود کنند. به طور معمول، سرور FTP قابلیتهایی مانند مدیریت دسترسی (Access Management) برای تعیین سطوح دسترسی کاربران، رمزنگاری (Encryption) برای ایمنی اطلاعات، مدیریت لیست سیاه (Blacklist Management) برای محدود کردن دسترسی به برخی IPها، و قابلیتهای مدیریتی دیگر را دارد.

سرور FTP میتواند به شکلی درون یا برون سازمانی مورد استفاده قرار بگیرد. در یک شبکه داخلی، سرور FTP به عنوان یک سرویس داخلی عمل میکند و تنها به کاربران داخل شبکه اجازه دسترسی میدهد. در حالت عمومی، همه کاربران قادر به اتصال به سرور FTP از طریق اینترنت و دریافت یا بارگذاری اطلاعات روی آن هستند. استفاده از سرور FTP میتواند به انتقال فایلها و بهبود کارهای تیمی، مدیریت پشتیبانها، به اشتراکگذاری اطلاعات و سهولت در دسترسی به فایلها از طریق یک داشبورد واحد کمک کند.

سرور DNS: سرویس سامانه نام دامنه (Domain Name System) میتواند در شبکه DMZ قرار بگیرد تا درخواستهای مربوط به نام دامنه را بررسی و پاسخ دهد و از سرویسهای DNS داخلی جدا شود. سرور سامانه نام دامنه وظیفه ترجمه نام دامنهها به آدرسهای آیپی (IP) را بر عهده دارد. هنگامی که شما یک نام دامنه را در مرورگر وارد میکنید، سرور DNS به عنوان یک واسطه (Resolver) عمل میکند و درخواست شما را برای یافتن آدرس آیپی متناظر با آن نام دامنه ارسال میکند.

سرور DNS دارای ساختاری سلسلهمراتبی است که شامل سرورهای ریشه (Root Servers)، سرورهای دامنه (Domain Servers) و سرورهای میزبان (Host Servers) میشود. سرورهای ریشه در بالاترین سطح سلسلهمراتب قرار دارند و مسئولیت ترجمه نام دامنه به آدرس آیپی را بر عهده دارند. سپس، سرورهای دامنه به درخواستهای سرورهای ریشه پاسخ میدهند و به ترتیب به سرورهای میزبان مربوط به دامنه مورد نظر هدایت میشوند تا آدرس آیپی مربوط به نام دامنه را برگردانند.

سرور DNS از طریق زنجیرهای از پرسش و پاسخها (Query-Response) عمل میکند تا نام دامنه را به آدرس آیپی ترجمه کند. این فرآیند به عنوان رزولوشن (Resolution) شناخته میشود. همچنین، سرور DNS میتواند اطلاعات دیگری مانند رکوردهای MX (برای تعیین سرورهای پست الکترونیک)، CNAME (برای تعیین نامهای دامنه متمرکز) و TXT (برای اطلاعات تکمیلی) را نیز در اختیار کاربران قرار دهد. سرور DNS بسیار مهم است، زیرا نقش حیاتی در عملکرد اینترنت یا شبکههای درون سازمانی دارد. با استفاده از سرور DNS، کاربران قادرند بهطور به سادگی نام دامنهها را به جای استفاده از آدرسهای آیپی وارد کنند. همچنین، سرور DNS امکان ردیابی و انتقال درخواستهای کاربران به سرویسهای متفاوت را فراهم میکند و به عنوان یک قطب اصلی در مسیریابی ترافیک اینترنت عمل میکند. از اینرو؛ یکی از سرویسهای کلیدی است که باید در شبکه منطقه غیر نظامی قرار گیرد.

سرور VoIP: در صورت استفاده از سرویسهای (Voice over IP) میتوان سرور ویپ را در شبکه DMZ قرار داد تا دسترسی از طریق اینترنت و ارتباط با سرویسهای VoIP دیگر را به شکل ایمن انجام دهد. ویپ وظیفه مدیریت و تسهیل ارتباطات صوتی بر اساس پروتکل اینترنت دارد. ویپ امکان تبدیل صدا به بستههای داده را فراهم میکند و این بستهها را از طریق شبکه اینترنت ارسال میکند. سرور ویپ عملکردی مشابه سرور DNS دارد. زمانی که یک تماس ویپ برقرار میشود، سرور ویپ به عنوان یک واسط بین دستگاههای ارتباطی (مانند تلفنهای IP، نرمافزارهای ویپ و سایر دستگاههای مجازی) عمل میکند. این سرور مسئول برقراری، مدیریت و پایان دادن به تماسهای ویپ است. سرور VoIP وظایف متعددی دارد. ثبتنام و اعتبارسنجی یکی از آنها است. سرور ویپ به عنوان مرجعی برای ثبتنام کاربران و اعتبارسنجی آنها عمل میکند. این سرور مسئول تایید هویت کاربران و اعتبارسنجی اجازه دسترسی آنها به خدمات ویپ است.

مدیریت تماسها یکی دیگر از وظایف سرور ویپ است که شامل برقراری اتصالات بین دستگاهها، انتقال بستههای صوتی و مدیریت جریان ترافیک صوتی است. سرور ویپ میتواند امکاناتی مانند تماسهای داخلی، تماسهای بینالمللی، انتقال تماسها و مکالمات چند طرفه را فراهم کند. وظیفه دیگری که سرور ویپ دارد رمزگذاری بستههای صوتی است. این سرور میتواند فشردهسازی صدا را انجام دهد تا منابع شبکه را بهینهتر استفاده کند و امنیت تماسهای ویپ را ارتقا دهد. در نهایت اتصال به شبکه PSTN را باید یکی دیگر از وظایف مهم سرور ویپ توصیف کنیم که اتصالی بین شبکههای ویپ و شبکههای تلفن عمومی PSTN مخفف (Public Switched Telephone Network) برقرار میکند و به کاربران اجازه میدهد از طریق شمارههای تلفن ثابت و موبایل تماسها را برقرار کنند. با استفاده از سرور VoIP، امکان برقراری تماسهای صوتی با کیفیت بالا، انعطافپذیری در مدیریت تماسها، انتقال دادههای صوتی در شبکه و کاهش هزینههای مرتبط با تماسهای تلفنی بهطور قابل توجهی فراهم میشود.

موارد یاد شده تنها چند مثال از سرویسهایی هستند که ممکن است در شبکه DMZ قرار گیرند. انتخاب سرویسهای مناسب بر اساس نیازهای سازمانی و در نظر گرفتن اصول امنیتی مربوطه مهم است. همچنین، در هر حالت، باید قوانین دسترسی و فایروالها به گونهای تنظیم شوند که دسترسی به سرویسهای داخلی شبکه دسترسی به سرویسهای داخلی شبکه از سرویسهای مستقر در DMZ محدود شود و امنیت سیستم حفظ شود.

چگونه میتوان سرویسهایی را در شبکه DMZ قرار داد؟

برای قرار دادن سرویسها در شبکه DMZ باید بر مبنای مراحل زیر گام بردارید:

شناسایی سرویسها: مشخص کنید کدام سرویسها نیاز به دسترسی به شبکه خارجی دارند. این سرویسها ممکن است سرویسهای وب، ایمیل، FTP و سرویسهای دیگر باشند.

طراحی شبکه DMZ: برنامهریزی برای طراحی شبکه DMZ و مکان قرارگیری سرویسها در آن موضوع مهم بعدی است. شما میتوانید یک زیرشبکه جدید برای DMZ ایجاد کنید و از فایروالها و سایر ابزارهای امنیتی برای محافظت و کنترل دسترسی استفاده کنید.

پیکربندی فایروال: فایروالها را به گونهای پیکربندی کنید که دسترسی به سرویسهای DMZ را از شبکه خارجی ممکن سازند و در عین حال دسترسی به شبکه داخلی را محدود کنند. این موضوع شامل تنظیم قوانین فایروال، بازگردانی NAT و مسایل مرتبط با امنیت است.

پیکربندی سرویسها: سرویسهای مورد نیاز را در شبکه DMZ پیکربندی کنید. بسته به نوع سرویس، شما ممکن است نیاز به نصب و پیکربندی سرورهای وب، سرورهای ایمیل، سرورهای FTP و غیره داشته باشید. تنظیمات امنیتی نیز باید در نظر گرفته شود، مانند استفاده از گواهینامههای امنیتی SSL/TLS برای رمزنگاری ارتباطات.

آزمایش و نظارت: پس از پیکربندی سرویسها، آنها را بررسی کنید و از صحت عملکرد و امنیت آنها اطمینان حاصل کنید. نظارت مداوم بر سرویسها و ترافیک در شبکه DMZ نیز بسیار مهم است.

طرحهای DMZ

برای پیادهسازی شبکه DMZ، طرحها و معماریهای مختلفی وجود دارد که بسته به نیازها قابل استفاده هستند. برخی از طرحهای DMZ رایج به موارد زیر باید اشاره کرد:

طرح سه لایه (Three-Layer DMZ)

طرح سه لایه Three-Layer DMZ (Demilitarized Zone) یک روش امنیتی است که برای حفاظت از شبکههای سازمانی در برابر حملات اینترنتی و نفوذهای ناخواسته استفاده میشود. این طرح مبتنی بر ایجاد سه لایه مجزا از شبکه درونی بهمنظور جداسازی منطقی بین بخشهای مختلف شبکه و کنترل دسترسی به منابع سیستمی است.

لایه اول در Three-Layer DMZ به عنوان لایه بیرونی و اتصال به اینترنت عمل میکند. در این لایه، سرورها و سرویسهایی که باید به صورت عمومی در دسترس باشند و احتمالا هدف قرار میگیرند مستقر میشوند و شامل سرویسهایی مانند وب سرورها، سرورهای ایمیل و سرورهای فایروال است. لایه خارجی باید تحت نظارت و کنترل دقیق قرار گیرد و تنها به پورتها و سرویسهای ضروری برای عملکرد صحیح اجازه دسترسی را بدهند و دسترسی سرویسهای غیرضروری را مسدود کند.

لایه دوم (لایه وسط) به عنوان یک منطقه میانی بین لایه خارجی و لایه داخلی عمل میکند. در این لایه، منابعی قرار میگیرند که نیاز به دسترسی از سمت لایه خارجی و داخلی دارند. مثالهایی از منابع ممکن در این لایه شامل سرورهای اتصال به شبکه خصوصی مجازی، سرورهای سامانه نام دامنه و ابزارهای تشخیص و پیشگیری از نفوذ (IDS/IPS) هستند. لایه واسط باید از دسترسی غیرمجاز به شبکه داخلی و خارجی جلوگیری کند و ترافیک را به شکل صحیح مسیردهی کند.

لایه سوم (لایه داخلی) در Three-Layer DMZ شامل منابع حساسی است که نباید به طور مستقیم به شبکه خارجی متصل شوند. منابعی مانند سرورهای دیتابیس، سرورهای داخلی و اپلیکیشنهای تجاری به این لایه تعلق دارند. لایه داخلی باید با دقت کنترل شود و فقط دسترسی مورد نیاز را به منابع ارائه دهد.

با استفاده از طرح سه لایه Three-Layer DMZ، یک محیط امنیتی به وجود میآید که امکان کنترل دقیق ترافیک شبکه، محدود کردن دسترسی به منابع حساس و افزایش امنیت شبکه را فراهم میکند. این طرح به سازمانها امکان میدهد تا سرویسها و منابع مهم خود را در لایه خارجی قرار داده و ترافیک را فیلتر کنند تا حملات احتمالی را محدود کنند. همچنین، با استفاده از لایه وسط، سازمانها میتوانند سرویسهای کلیدی را در دسترس کاربران خود قرار دهند در حالی که از دسترسی مستقیم به شبکه داخلی جلوگیری میکنند. لایه داخلی نیز برای حفاظت از منابع حساس و ارزشمند در شبکه مورد استفاده قرار میگیرد. در مجموع، طرح سه لایه Three-Layer DMZ برای ایجاد یک محیط امن و مقاوم در برابر حملات اینترنتی بسیار موثر است.

طرح دو لایه DMZ (Dual DMZ)

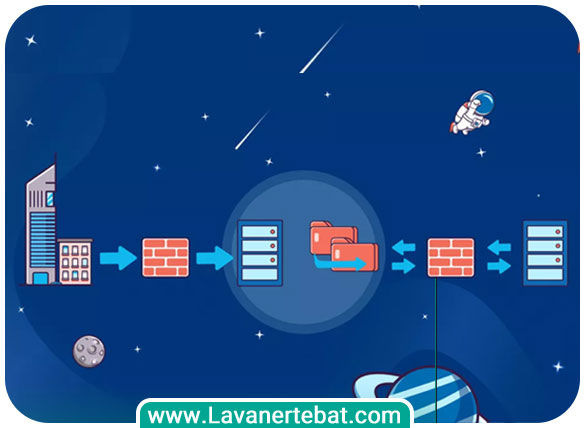

طرح دو DMZ یا Dual DMZ یک روش پیشرفتهتر در امنیت شبکه است که برای حفاظت از شبکههای سازمانی در برابر حملات اینترنتی و کنترل دسترسی به منابع استفاده میشود. در این طرح، دو لایه مجزا از شبکه DMZ ایجاد میشود که هر کدام وظیفهای خاص را در حفاظت از سیستمها و منابع سازمان دارند.

لایه اول از این طرح، معمولا به عنوان DMZ خارجی شناخته میشود. در این لایه، سرویسها و سرورهایی قرار میگیرند که به صورت عمومی در دسترس قرار دارند و هدف حملات اینترنتی هستند که از آن جمله باید به وب سرورها، سرورهای ایمیل و موارد مشابه اشاره کرد. DMZ خارجی باید تحت نظارت و کنترل دقیق قرار گیرد و تنها به پورتها و سرویسهای ضروری اجازه دسترسی بدهد. هدف اصلی این لایه، محدود کردن دسترسی به منابع حساس درون شبکه است.

لایه دوم از طرح Dual DMZ، به عنوان DMZ داخلی شناخته میشود. در این لایه، منابع حساسی قرار میگیرند که نباید به طور مستقیم به شبکه خارجی متصل شوند. از جمله این منابع باید به سرورهای دیتابیس، سرورهای داخلی و اپلیکیشنهای تجاری اشاره کرد. DMZ داخلی باید به دقت کنترل شود و فقط دسترسیهای موردنیاز را بدهد. هدف اصلی این لایه، حفاظت و جداسازی منابع حساس درون شبکه از ترافیک خارجی است. طرح Dual DMZ به سازمانها این امکان را میدهد تا سرویسها و منابع حساس خود را در لایه خارجی قرار داده و ترافیک را محدود کنند. همچنین، با استفاده از DMZ داخلی، منابع حساس در شبکه داخلی به بهترین شکل مورد محافظت قرار میگیرند.

طرح هانیپات (Honey Pot DMZ)

در این طرح، DMZ شامل سرویسهایی است که به طور عمد مورد حملات و نفوذ قرار میگیرند. این سرویسها به عنوان یک ظرف عسل (Honey Pot) عمل میکنند تا توجه مهاجمان را به خود جلب کنند و سرویسهای اصلی با خطر جدی روبهرو نشوند. این طرح به عنوان یک لایه اضافی نقش مهمی در مقابله با تهدیدات و نفوذها دارد.

موارد یاد شده تنها چند مورد از طرحهای DMZ هستند که کارشناسان شبکه و امنیت برای محافظت از سرویسهای حساس از آنها استفاده میکنند. با اینحال، انتخاب گزینه درست به نیازمندیهای سازمانی بستگی دارد.

بدون دیدگاه