امنیت اینترنت اشیا

زمان تخمینی مطالعه: 14 دقیقه

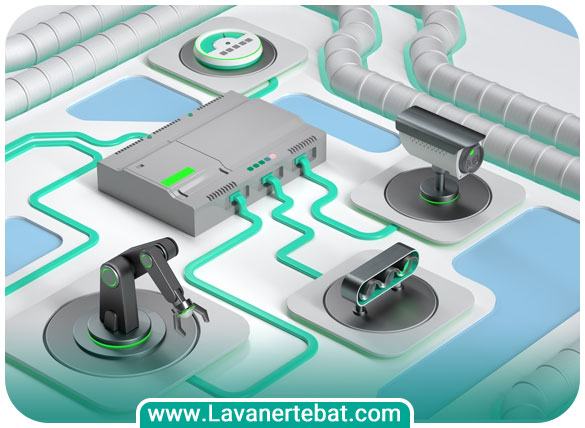

امنیت اینترنت اشیا (IoT Security) به مجموعه اقدامات و فناوریهایی گفته میشود که برای حفظ امنیت دستگاههای متصل به اینترنت مانند دستگاههای خانگی، تجهیزات مورد استفاده در لجستیک و زنجیره تامین، ساختمانهای هوشمند و غیره و جلوگیری از بروز حملات و نفوذ سایبری به این دستگاهها انجام میشود.

امنیت اینترنت اشیا بهدلیل اینکه دستگاهها و سامانههای متصل به اینترنت در بیشتر موارد با استفاده از فناوریهای کم هزینه و سادهای ساخته میشوند، آسیبپذیریهای امنیتی بسیاری دارند. برای مثال، یک حمله به یک دستگاه خانگی هوشمند میتواند اطلاعات شخصی کاربر را در معرض خطر قرار دهد یا آسیبهای جدی به سیستم وارد کند. برای افزایش امنیت اینترنت اشیا، از روشهایی مانند رمزنگاری، کنترل دسترسی، شناسایی هویت و نظارت بر عملکرد دستگاهها استفاده میشود. همچنین، توسعه استانداردهای امنیتی و آموزش کاربران نیز میتواند به افزایش امنیت اینترنت اشیا کمک کند.

چه روشهایی برای کنترل دسترسی به دستگاههای اینترنت چیزها (اشیا) وجود دارد؟

برای کنترل دسترسی به دستگاههای اینترنت اشیا، روشهای مختلفی وجود دارد که از مهمترین آنها به موارد زیر باید اشاره کرد:

- شناسایی هویت: با استفاده از روشهای شناسایی هویت میتوان دسترسی به دستگاههای اینترنت اشیا را محدود کرد. به طور مثال، میتوان با استفاده از شناسایی هویت کاربر، فقط اجازه دسترسی به دستگاههای مشخصی را به کاربرانی که در لیست شناسایی هویت قرار دارند، داد.

- کنترل دسترسی بر اساس نقش: این روش، به مدیران شبکههای اینترنت اشیا اجازه میدهد با توجه به نقش هر کاربر، دسترسی آنها را محدود کنند. به طور مثال، میتوان برای کاربرانی که نقش خود را به عنوان مدیر شبکه اعلام کردهاند، دسترسی به تنظیمات شبکه و دستگاههای مشخصی را فراهم کرد.

- رمزنگاری: با استفاده از رمزنگاری، اطلاعات مربوط به دستگاههای اینترنت اشیا محافظت میشوند و فقط افرادی که دارای کلید رمزنگاری هستند، میتوانند به این اطلاعات دسترسی پیدا کنند.

- بهروزرسانی مداوم: بهروزرسانیهای مداوم دستگاههای اینترنت اشیا میتواند به کاهش شانس نفوذ سایبری و جلوگیری از حملات کمک کند.

- بهروزرسانی رمز عبور به صورت دورهای: اکثر دستگاههای اینترنت اشیا دارای رمز عبور هستند و بهتر است به صورت دورهای رمز عبور آنها بهروزرسانی شود تا نفوذهای سایبری و حملههای سایبری به وجود نیاید.

- استفاده از فایروال: فایروالها میتوانند به عنوان یک مکانیزم امنیتی مستحکم از دستگاههای اینترنت اشیا در برابر حملات سایبری محافظت کنند. این نرمافزارها قادر به تشخیص الگوهای حملات و جلوگیری از بروز آنها هستند.

در مجموع، برای کنترل دسترسی به دستگاههای اینترنت اشیا میتوان از ترکیب این روشها استفاده کرد تا بهترین مکانیزمهای حفاظتی برای محافظت از تجهیزات در برابر حملههای سایبری را مورد استفاده قرار داد.

آیا استفاده از فایروال برای کنترل دسترسی به دستگاههای اینترنت اشیا کافی است؟

استفاده از فایروال برای کنترل دسترسی به دستگاههای اینترنت اشیا میتواند یکی از راههای مهم در جلوگیری از بروز حملات سایبری باشد، اما به تنهایی کافی نیست.

فایروالها میتوانند بهعنوان یک نرمافزار امنیتی از دستگاههای اینترنت اشیا در برابر حملات سایبری محافظت کنند. این نرمافزارها قادر به تشخیص الگوهای حملات و جلوگیری از بروز آنها هستند، اما در عین حال، برخی از حملات سایبری میتوانند از سد مکانیزمهای دفاعی فایروالها عبور کنند. بهعنوان مثال، حملاتی که با استفاده از اطلاعات شناور (floating data) یا ابزارهای ارتباطی تزریق میشوند، ممکن است از سد فایروالها عبور کنند.

بنابراین، بهتر است در کنار استفاده از فایروال، از روشهای دیگری مانند شناسایی هویت، کنترل دسترسی بر اساس نقش، رمزنگاری و بهروزرسانی رایگان و مداوم استفاده کرد تا بهترین حفاظت ممکن در برابر حملات سایبری انجام شود.

اطلاعات شناور (floating data) چیست؟

اطلاعات شناور به دادههایی گفته میشود که در شبکههای کامپیوتری و اینترنت در حال جابهجایی و انتقال هستند، اما هنوز به مقصد نرسیدهاند. با توجه به اینکه این دادهها هنوز در مسیر انتقال قرار دارند، میتوانند بهعنوان دادههای شناور شناخته میشوند که هکرها علاقه زیادی به آنها دارند.

اطلاعات شناور میتوانند اطلاعات مربوط به ترافیک شبکه، پیامهای ارسالی بین دستگاهها، دادههایی که در حال انتقال به یک سرور هستند و دادههایی که در حال پردازش در سیستمهای مختلف هستند را شامل شوند. این دادهها میتوانند در هر لحظه به صورت پویا تغییر کنند و نقش مهمی در سرعت بخشیدن به روند انتقال دادهها در شبکههای کامپیوتری و اینترنت دارند.

اگرچه اطلاعات شناور در برخی موارد میتوانند مفید باشند، اما به دلیل اینکه هنوز به مقصد نرسیدهاند، ممکن است به عنوان یک نقطه ضعف امنیتی در سیستمها شناخته شوند. بهعنوان مثال، حملاتی که اجازه میدهد هکرها با استفاده از اطلاعات شناور به سیستمها و شبکههای کامپیوتری نفوذ کنند، میتوانند برای سرقت اطلاعات حساس، کلاهبرداری و آسیبرسانی به سیستمها استفاده شوند. بنابراین، برای جلوگیری از این نوع حملات، بهتر است از راهکارهای امنیتی مانند استفاده از رمزنگاری اطلاعات و استفاده از فایروالها برای جلوگیری از دسترسی به اطلاعات شناور استفاده کرد.

دستگاههای اینترنت اشیا چگونه مدیریت میشوند؟

مدیریت دستگاههای اینترنت اشیا (IoT Device Management) به مجموعه اقدامات و فرایندهایی گفته میشود که برای مدیریت دستگاههای متصل به اینترنت، از جمله پیکربندی، نصب و راهاندازی، بهروزرسانی، مانیتورینگ و مدیریت مصرف انرژی انجام میشود.

مدیریت دستگاههای اینترنت اشیا میتواند به صورت مرکزی یا توزیع شده انجام شود. در روش مرکزی، تمامی دستگاهها از طریق یک سرور مرکزی مدیریت میشوند که برای شرکتهایی با تعداد دستگاههای بسیار زیاد مفید است، اما در روش توزیع شده، هر دستگاه به صورت مستقل از دیگر دستگاهها مدیریت میشود.

برای مدیریت دستگاههای اینترنت اشیا، از پروتکلهای ارتباطی مختلفی مانند MQTT، CoAP و HTTP استفاده میشود. این پروتکلها به مدیران شبکهها اجازه میدهند تا برای دستگاههای اینترنت اشیا دستورهایی را ارسال کنند تا به شکل دقیقی پیکربندی شوند، اطلاعات موردنیاز مدیران شبکه را ارسال کنند یا بهروزرسانی شوند.

همچنین، برای مدیریت دستگاههای اینترنت اشیا از نرمافزارهای مدیریت دستگاههای استفاده میشود که از طریق آنها میتوان دستگاههای مختلف را مدیریت کرد. این نرمافزارها میتوانند امکاناتی مانند تشخیص دستگاههای جدید، تعیین زمانبندی بهروزرسانیها، ارسال دستورات به دستگاهها و مانیتورینگ مصرف انرژی را مدیریت کنند.

چالشهای IoT

از جمله چالشهای مهمی که در حوزه اینترنت اشیا وجود دارد، میتوان به موارد زیر اشاره کرد:

- امنیت: اینترنت اشیا شامل تعداد بسیار زیادی دستگاه متصل به اینترنت است که بسیاری از آنها دارای ضعفهای امنیتی هستند. بهدلیل اینکه دستگاههای فوق در معرض حملات سایبری قرار دارند، امنیت در این حوزه بسیار حائز اهمیت است.

- استانداردسازی: چالشی که در این حوزه وجود دارد، نبود استاندارد مشترک برای اینترنت اشیا است. این مساله میتواند باعث بروز مشکلاتی در مورد ارتباط و ادغام دستگاههای مختلف با یکدیگر شود.

- مدیریت دادهها: تعداد بسیار زیادی دستگاه متصل به اینترنت در حوزه اینترنت اشیا وجود دارد که این دستگاهها به عنوان منابعی ارزشمند در ارتباط با دادهها شناخته میشوند. مدیریت این دادهها و استفاده بهینه از آنها یکی از چالشهای مهم در این حوزه است.

- مشکلات پهنای باند: به دلیل اینکه دستگاههای اینترنت اشیا برای ارتباط با یکدیگر و انتقال دادهها به اینترنت متصل میشوند، مشکلات پهنای باند در این حوزه بسیار مهم است. این مساله میتواند باعث کاهش سرعت و کیفیت ارتباط بین دستگاهها شود.

- مشکلات انرژی: بیشتر دستگاههای اینترنت اشیا با استفاده از باتری کار میکنند و این موضوع باعث میشود که نحوه مدیریت صحیح مصرف انرژی در این حوزه اهمیت زیادی دارد.

- حریم خصوصی: اینترنت اشیا باعث جمعآوری اطلاعات بسیار زیادی از کاربران میشود و این موضوع میتواند باعث نقض حریم خصوصی کاربران شود. بنابراین، مدیریت حریم خصوصی در این حوزه بسیار حائز اهمیت است.

در مجموع، اینترنت اشیا یک حوزه بسیار گسترده و پیچیده است و با چالشهای فنی، امنیتی، استانداردسازی، مدیریت داده، مشکلات پهنای باند، مشکلات انرژی و حریم خصوصی روبرو است. برای حل این چالشها، نیاز به راهحلهای نوین، همکاری بین صنعت و دولت، استفاده از تکنولوژیهای پیشرفته، ایجاد استانداردهای مشترک و توسعه مدلهای مدیریت دادهها ضروری است.

نحوه محافظت از سیستمهای اینترنت اشیا

شرکتها و کارشناسان امنیتی برای محافظت از سیستمهای اینترنت اشیا راهکارهای مختلفی در اختیار دارند که از مهمترین آنها به موارد زیر باید اشاره کرد:

- استفاده از رمزنگاری: استفاده از رمزنگاری برای حفاظت از اطلاعات حساس در سیستمهای اینترنت اشیا بسیار حائز اهمیت است. با استفاده از الگوریتمهای رمزنگاری مطمئن، اطلاعات مربوط به دستگاههای مختلف در شبکه از دسترس هکرها دور میمانند.

- استفاده از شبکههای امن: استفاده از شبکههای امن مانند شبکههای مجازی خصوصی (VPN) و شبکههای مجازی محلی (VLAN) به منظور حفاظت از اطلاعات در سیستمهای اینترنت اشیا بسیار موثر است. این روشها باعث ایجاد یک پوشش امن و ایزوله برای دستگاههای مختلف در شبکه میشوند.

- بهروزرسانی نرمافزار: بهروزرسانی نرمافزارهای مورد استفاده در تجهیزات اینترنت اشیا اهمیت زیادی دارد. بهروزرسانی نرمافزارها اصلیترین مکانیزم دفاعی است که به کارشناسان امنیتی کمک میکند رخنههای شناسایی شده در دستگاه را ترمیم کنند.

- استفاده از روشهای شناسایی و تشخیص نفوذ: استفاده از روشهای شناسایی و تشخیص نفوذ مانند شناسایی ناهنجاریهای رفتاری و تحلیل گزارشها برای شناسایی و پیشگیری از حملات سایبری در سیستمهای اینترنت اشیا یکی دیگر از راهکارهای موثر برای مقابله با تهدیدات سایبری است.

- مدیریت دسترسی: مدیریت دسترسی به دستگاههای اینترنت اشیا با استفاده از سیاستهای بهروز و پیچیده مانند سطوح دسترسی و محدودیت دسترسی به دادهها و دستگاهها به منظور جلوگیری از دسترسی غیرمجاز به دستگاههای اینترنت اشیا مقولهای است که نباید به سادگی از کنار آن عبور کرد.

- تعیین سطح امنیتی مناسب: تعیین سطح امنیتی مناسب برای دستگاههای اینترنت اشیا و محافظت در برابر حملات سایبری با استفاده از تکنولوژیهایی همچون فایروالها و تشخیص و پیشگیری از نفوذ (IDS) راهکار موثری در شناسایی زودهنگام نفوذها است.

در مجموع، برای محافظت از تجهیزات اینترنت اشیا باید از روشهای مختلفی مانند رمزنگاری، استفاده از شبکههای امن، بهروزرسانی نرمافزار، استفاده از روشهای شناسایی و تشخیص نفوذ، مدیریت دسترسی و تعیین سطح امنیتی مناسب استفاده کرد. همچنین، آگاهی از چالشهای امنیتی در حوزه اینترنت اشیا و آموزش کاربران در مورد روشهای امنیتی، از جمله رفتار امن در هنگام استفاده از اینترنت اشیا موضوع مهم دیگری است که شرکتها باید به آن توجه داشته باشند.

آیا توسعه استانداردهای امنیتی برای دستگاههای IoT در حال انجام است؟

پاسخ مثبت است. توسعه استانداردهای امنیتی برای دستگاههای اینترنت اشیا در حال انجام است. با توجه به رشد سریع اینترنت اشیا و افزایش استفاده از این دستگاهها در محیطهای صنعتی و خانگی، بسیاری از سازمانها و شرکتهای فعال در حوزه فناوری اطلاعات و ارتباطات، به منظور افزایش امنیت این دستگاهها، در حال توسعه استانداردهای امنیتی مختلف هستند. برخی از استانداردهای امنیتی مخصوص دستگاههای اینترنت اشیا به شرح زیر هستند:

- استاندارد IEEE 802.1X: این استاندارد برای تامین امنیت در شبکههای بیسیم و سیمی استفاده میشود و از روشهای احراز هویت مبتنی بر شبکه استفاده میکند. این استاندارد برای احراز هویت دستگاههای مختلف در شبکه استفاده میشود و به کاربران و دستگاههایی که میخواهند به شبکه متصل شوند، اجازه میدهد از طریق احراز هویت به شبکه یا تجهیزات متصل شوند.

با استفاده از استاندارد IEEE 802.1X، اولین احراز هویت در لایه دسترسی به شبکه انجام میشود، بعد از آن اجازه دسترسی به سایر قسمتهای شبکه داده میشود. این استاندارد از پروتکل EAP سرنام Extended Authentication Protocol برای احراز هویت استفاده میکند و همچنین برای اینکه احراز هویت موثر باشد از روشهای رمزنگاری مطمئن برای ارسال اطلاعات احراز هویت استفاده میکند. استفاده از استاندارد IEEE 802.1X در شبکههای بیسیم و سیمی، امنیت شبکه را بهبود میبخشد و مانع دسترسی غیرمجاز به شبکه توسط هکرها میشود.

- استاندارد IEC 62443: این استاندارد برای تامین امنیت در سیستمهای صنعتی استفاده میشود و شامل مجموعهای از معیارها، روشها و فرآیندهای امنیتی برای دستگاههای اینترنت اشیا است. این استاندارد شامل مجموعهای از معیارها، روشها و فرآیندهای امنیتی طراحی شده برای تجهیزات اینترنت اشیا است که برای حفاظت از این دستگاهها در برابر حملات سایبری و دسترسی غیرمجاز توسط هکرها طراحی شده است. IEC 62443 شامل چهار بخش اصلی زیر است:

IEC 62443-1-1: معرفی اصول امنیتی برای دستگاههای اینترنت اشیا و سیستمهای کنترل صنعتی.

IEC 62443-2-1: معرفی مراحل مختلف فرآیند امنیتی، از تحلیل ریسک تا طراحی و پیادهسازی راهکارهای امنیتی.

IEC 62443-3-3: شامل مشخصات فنی و استانداردهایی است که تجهیزات اینترنت اشیا و سیستمهای کنترل صنعتی باید داشته باشند.

IEC 62443-4-1: شامل توصیهها و راهنمایی در مورد پیادهسازی راهکارهای امنیتی در ارتباط با تجهیزات اینترنت اشیا سیستمهای کنترل صنعتی است.

استفاده از استاندارد IEC 62443 در سیستمهای کنترل صنعتی و تجهیزات اینترنت اشیا برای اطمینان از امنیت این دستگاهها و مقاومت در برابر حملات سایبری اهمیت زیادی دارد که نباید به سادگی از کنار آن عبور کرد.

- استاندارد NISTIR 8228: این استاندارد شامل ارائه راهنمایی در ارتباط با امنیت تجهیزات اینترنت اشیا به کاربران، توسعهدهندگان و سازندگان است. NISTIR 8228 شامل چهار بخش اصلی است:

معرفی: در این بخش، مفاهیم اصلی مرتبط با دستگاههای اینترنت اشیا و امنیت آنها مورد بحث قرار گرفته است.

چارچوب امنیتی: در این بخش، چارچوب امنیتی مرتبط با تجهیزات امنیتی معرفی میشود که شامل مراحل تحلیل ریسک، طراحی راهکارهای امنیتی و اجرای آنها است.

راهنماییهای امنیتی: در این بخش، راهنماییهای امنیتی برای تجهیزات اینترنت اشیا ارائه میشود که شامل موضوعاتی مانند احراز هویت، رمزنگاری، مدیریت دسترسی و بررسی روشهای مقابله با حملات سایبری است.

مطالعات موردی: در این بخش، مطالعات موردی درباره امنیت تجهیزات اینترنت اشیا ارائه میشود که شامل مثالهایی از حملات سایبری به تجهیزات اینترنت اشیا و روشهای مقابله با آنها است.

- استاندارد OWASP IoT Top 10: این استاندارد برای شناسایی و توصیف مشکلات امنیتی اساسی تجهیزات اینترنت اشیا توسعه یافته تا تولیدکنندگان با مطالعه آنها تجهیزاتی عاری از ضعفهای امنیتی پیادهسازی کنند. این استاندارد شامل ده ریسک امنیتی اصلی در ارتباط با تجهیزات اینترنت اشیا است که توسط هکران بهرهبرداری میشوند. OWASP IoT Top 10 شامل ده عنوان اصلی زیر است:

ضعف در مدیریت شناسه و دسترسی: شامل عدم احراز هویت و عدم مدیریت دسترسی به دستگاههای اینترنت اشیا است.

ضعف در طراحی امنیتی: شامل ضعف در رمزگذاری، بررسی امنیتی، حفاظت در برابر حملات DoS و غیره است.

ضعف در مدیریت خطا: شامل عدم اطلاع از خطاها و عدم بهروزرسانی مشکلات امنیتی مربوط به تجهیزات اینترنت اشیا است.

ضعف در حفاظت از شبکه: شامل عدم به کارگیری فایروال، مدیریت ترافیک و حفاظت در برابر حملات شبکه است.

ضعف در حفاظت از دادهها: شامل عدم رمزنگاری دادهها، عدم حفاظت در برابر دسترسی غیرمجاز و غیره است.

ضعف در حفاظت از سختافزار: شامل عدم حفاظت در برابر حملات فیزیکی و حفاظت در برابر کاربرد نامناسب دستگاهها است.

ضعف در حفاظت از سیستم عامل: شامل عدم بهروزرسانی و مدیریت سیستم عامل و نرمافزارهای مرتبط با آن است.

ضعف در امنیت ارتباطات: شامل عدم رمزنگاری ارتباطات، عدم حفاظت در برابر حملات MITM و غیره است.

ضعف در حفاظت از اطلاعات شخصی: شامل حفاظت در برابر دسترسی غیرمجاز به اطلاعات شخصی کاربران است.

ضعف در حفاظت از خدمات: حفاظت در برابر حملات عبور از کنترلهای امنیتی تجهیزات اینترنت اشیا و حفاظت از تجهیزات در برابر خطاهای انسانی است.

استفاده از استاندارد OWASP IoT Top 10 بهعنوان یک راهنمای جامع درباره ریسکهای امنیتی تجهیزات اینترنت اشیا به توسعهدهندگان و سازندگان کمک میکند تا به شکل کارآمدتری به محافظت از تجهیزات بپردازند و مانع بروز حملات سایبری شوند. همچنین، این استاندارد به کاربران و مدیران کمک میکند تا بهتر درک کنند که چگونه ریسکهای امنیتی مربوط به تجهیزات اینترنت اشیا را شناسایی و مدیریت کنند. با توجه به اینکه تجهیزات اینترنت اشیا در حال رشد و گسترش هستند، استفاده از استانداردهای امنیتی مانند OWASP IoT Top 10 میتواند به حفظ امنیت این دستگاهها و جلوگیری از بروز حملات سایبری کمک کند.

همچنین، سازمانهایی مانند گروه کاری IoT در IETF و کنسرسیوم OCF سرنام Open Connectivity Foundation نیز در حال توسعه استانداردهای امنیتی برای دستگاههای اینترنت اشیا هستند.

بخوانید: حفاظت جامع از شبکه های فیبر نوری

بدون دیدگاه