پروتکل LDAP

زمان تخمینی مطالعه: 19 دقیقه

پروتکل دسترسی دایرکتوری سبک (LDAP) سرنام Lightweight Directory Access Protocol یک پروتکل نرمافزاری است که برای احراز هویت سرویس دایرکتوری استفاده میشود و به کاربران و برنامهها این قابلیت را میدهد تا اطلاعات را در یک دایرکتوری که ممکن است در یک شبکه خصوصی یا اینترنت باشد پیدا و مدیریت کنند. به بیان دقیقتر، LDAP یک پروتکل شبکه است که برای دسترسی و مدیریت اطلاعات در سرویسهای دایرکتوری استفاده میشود. LDAP در اصل یک پروتکل متن باز است که برای ارتباط بین نرمافزارها و سرویسها استفاده میشود و به عنوان یک استاندارد برای دسترسی به سرویسهای دایرکتوری شناخته میشود.

LDAP چیست؟

سرویسهای دایرکتوری معمولا برای ذخیره و سازماندهی اطلاعاتی مانند ورودیها و کلمات عبور کاربران، اطلاعات تماس، اطلاعات سازمانی و سایر اطلاعات مرتبط با منابع و خدمات موجود در یک سازمان استفاده میشوند. از جمله سرویسهای دایرکتوری معروف میتوان به Active Directory از محصولات مایکروسافت و OpenLDAP اشاره کرد.

LDAP برای ارتباط بین کلاینت و سرور دایرکتوری استفاده میشود. کلاینتها میتوانند درخواستهایی را به سرور ارسال کنند تا اطلاعات مورد نیاز خود را دریافت کنند یا تغییراتی را در دایرکتوری اعمال کنند. LDAP از مدل استفاده کننده-ارائه دهنده (client-server) پیروی میکند، به این معنی که کلاینت درخواستها را ارسال کرده و سرور اطلاعات مورد نیاز را برگردانده و عملیاتهای مدیریتی را انجام میدهد. علاوه بر این، LDAP از یک ساختار سلسله مراتبی (hierarchical) برای ذخیره و سازماندهی اطلاعات استفاده میکند. اطلاعات در LDAP در قالب توالیهایی از برچسبها (tags) و مقادیر (values) ذخیره میشوند که به آنها “Entry” میگویند. هر Entry شامل یک مجموعه از ویژگیها (attributes) است که به صورت جفتهای نام-مقدار (name-value pairs) تعریف میشوند.

LDAP چه کاربردی دارد؟

با توجه به توضیحاتی که ارائه کردیم باید بگوییم که LDAP به عنوان یک پروتکل استاندارد برای دسترسی و مدیریت اطلاعات در سرویسهای دایرکتوری، در بسیاری از سیستمها و نرمافزارها مورد استفاده قرار میگیرد. این پروتکل امکاناتی را برای جستجو، اضافه کردن، ویرایش و حذف اطلاعات در سرویسهای دایرکتوری فراهم میکند و برای ارتباط با انواع سرویسهای دایرکتوری مانند Active Directory استفاده میشود. از کاربردهای پروتکل LDAP میتوان به موارد زیر اشاره کرد:

مدیریت هویت و دسترسی: LDAP میتواند برای مدیریت هویت و دسترسی کاربران در سازمانها استفاده شود. اطلاعات مانند نام کاربری، کلمه عبور، دسترسیها و سایر مشخصات کاربران در دایرکتوری ذخیره و با استفاده از LDAP مدیریت شوند.

اطلاعات تماس: LDAP قابلیت ذخیره و جستجوی اطلاعات تماس مانند آدرس ایمیل، شماره تلفن و سایر مشخصات تماس را فراهم میکند. این اطلاعات میتوانند در دایرکتوری سازمانی مدیریت شوند و با استفاده از LDAP قابل دسترسی باشند.

مدیریت منابع شبکه: LDAP میتواند برای مدیریت منابع شبکه مانند سرورها، روترها، سوییچها و دیگر دستگاههای شبکه استفاده شود. اطلاعات مربوط به این دستگاهها مانند آدرس آیپی، نامها و تنظیمات مربوطه در دایرکتوری ذخیره شده و با استفاده از LDAP قابل مدیریت هستند.

ذخیره اطلاعات سازمانی به شیوه ساختاری: با استفاده از LDAP، میتوان ساختار سازمانی سازمان را در دایرکتوری تعریف کرده و بخشها و واحدها را در دایرکتوری مدیریت کرد. این اطلاعات میتوانند برای سازماندهی و مدیریت منابع و دسترسیها در سازمان استفاده شوند.

مدیریت اطلاعات مربوط به مشتریان: در برخی سازمانها، LDAP برای ذخیره و مدیریت اطلاعات مشتریان استفاده میشود. اطلاعات مانند نام، آدرس، شماره تلفن و سایر اطلاعات مشتریان در دایرکتوری قرار میگیرند و با استفاده از LDAP، این اطلاعات قابل دسترسی و مدیریت هستند.

به طور کلی، LDAP یک پروتکل کارآمد برای مدیریت اطلاعات در سرویسهای دایرکتوری است که در بسیاری از سازمانها و نرمافزارها استفاده میشود و قابلیتهای مختلفی را برای دسترسی، مدیریت و سازماندهی اطلاعات فراهم میکند.

LDAP چگونه کار میکند؟

اکنون که میدانیمLDAP یک پروتکل شبکه است که برای جستجو، اضافه کردن، ویرایش و حذف اطلاعات از یک سرویس دایرکتوری استفاده میشود، وقت آن رسیده تا به نحوه کار آن آشنا شویم. سرویس دایرکتوری معمولا شامل اطلاعات سازمانی مانند اطلاعات کاربران، گروهها، دسترسیها و دیگر اطلاعات مرتبط با شبکه است. عملکرد LDAP در چهار مرحله اصلی انجام میشود:

برقراری ارتباط: یک برنامه کاربردی که از اطلاعات سرویس دایرکتوری استفاده میکند، ارتباطی با سرور LDAP برقرار میکند. این ارتباط ممکن است از طریق پورت استاندارد LDAP (389 برای LDAP غیر امن و 636 برای LDAP امن) یا پورت دیگری که توسط سرویس LDAP مشخص شده است، انجام شود.

احراز هویت: پس از برقراری ارتباط، برنامه کاربردی باید خود را در سرویس دایرکتوری احراز هویت کند. این مرحله شامل ارسال مجوزهای دسترسی (مانند نام کاربری و رمز عبور) به سرویس دایرکتوری است.

عملیات دستوری: برنامه کاربردی میتواند درخواستهای مختلفی را به سرویس دایرکتوری ارسال کند. این درخواستها میتوانند شامل جستجو بر اساس شرایط مشخص، اضافه کردن، ویرایش یا حذف اطلاعات باشند. درخواستها با استفاده از پروتکل LDAP به سرور ارسال شده و نتایج به برنامه کاربردی برگشت داده میشوند.

قطع ارتباط: پس از اتمام عملیات مورد نیاز، ارتباط با سرور LDAP قطع میشود. این مرحله شامل بستن ارتباط شبکه است و پایان یافتن ارتباط بین برنامه کاربردی و سرویس دایرکتوری میشود.

LDAP چگونه امنیت اطلاعات را تضمین میکند؟

LDAP امکاناتی را برای تضمین امنیت اطلاعات در اختیار دارد، اما این موضوع بسته به نحوه پیکربندی و پیادهسازی سرور LDAP و سیستمها و برنامههای متصل به آن است. برخی از روشها و امکانات امنیتی که LDAP از آنها استفاده میکند به شرح زیر است:

اتصال امن (Secure Connection): LDAP از پروتکل TLS/SSL سرنام (Transport Layer Security/Secure Sockets Layer) برای برقراری ارتباط امن با سرور استفاده میکند. با استفاده از اتصال امن، اطلاعاتی که بین برنامه کاربردی و سرور LDAP منتقل میشوند، رمزگذاری میشوند و حفظ حریم خصوصی اطلاعات تضمین میشود.

احراز هویت (Authentication): LDAP انواع مختلفی از مکانیسمهای احراز هویت را پشتیبانی میکند، از جمله نام کاربری و رمز عبور و مکانیزمهای قویتری مانند SASL سرنام (Simple Authentication and Security Layer). با استفاده از احراز هویت یکپارچه، تمامیت اطلاعات حفظ شده و اعتماد به ارتباط برقراری شده با سرور LDAP تضمین میشود.

کنترل دسترسی (Access Control): سرور LDAP میتواند کنترلهای دقیقی بر روی دسترسی کاربران به اطلاعات دایرکتوری ارائه دهد. این کنترلها شامل محدودیتهای دسترسی بر اساس مجوزها، گروهها و واحدهای سازمانی میشوند. با استفاده از کنترل دسترسی، میتوان از دسترسی غیرمجاز به اطلاعات جلوگیری کرده و امنیت آنها را تضمین کرد.

رمزنگاری اطلاعات (Data Encryption): در صورت فعال بودن اتصال امن، اطلاعاتی که بین برنامه کاربردی و سرور LDAP منتقل میشوند، رمزگذاری میشوند. این رمزنگاری از جریان اطلاعات در طول انتقال و همچنین در حالت ذخیرهسازی در سرور LDAP پشتیبانی میکند.

گزارشها و ممیزی (Logs and Auditing): سرور LDAP میتواند رویدادهای مختلفی را در لاگها ثبت کند. این لاگها شامل عملیات موفق و ناموفق، تلاشهای دسترسی غیرمجاز و سایر رویدادهای مربوط به امنیت است. با مشاهده و تجزیه و تحلیل لاگها، میتوان به تشخیص و پیگیری فعالیتهای مشکوک پرداخت و امنیت سیستم را تقویت کرد.

نکته مهمی که باید به آن دقت کنید این است که امنیت LDAP به طور کامل وابسته به پیکربندی و پیادهسازی صحیح سرور LDAP، مدیریت مجوزها و کنترل دسترسی، مدیریت رمز عبور و اجرای سیاستهای امنیتی است. همچنین، استفاده از نسخههای بهروز و اصلاحات امنیتی موجود برای سرور LDAP و برنامهها و سیستمهای متصل به آن یک نکته حیاتی است.

LDAP چگونه از مدل کلاینت-سرور پشتیبانی میکند؟

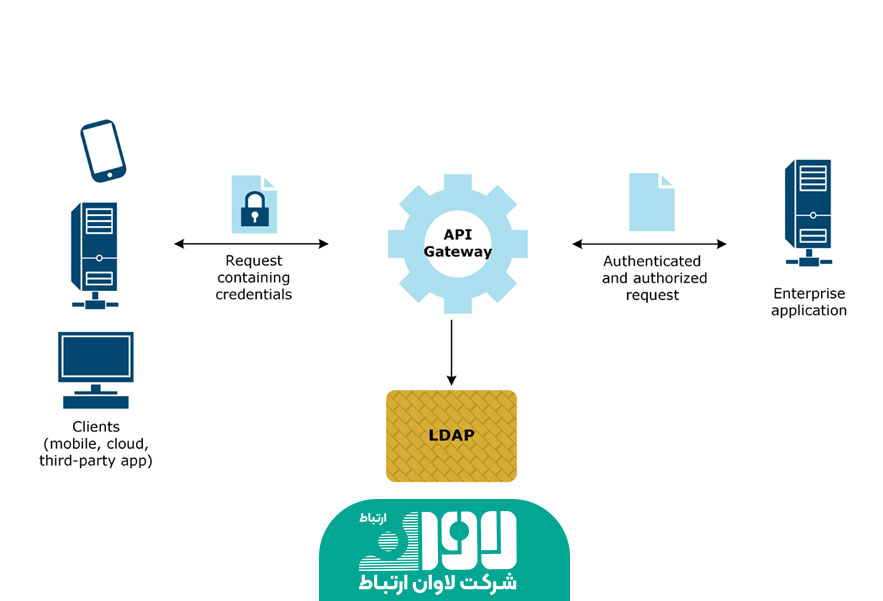

LDAP از مدل استفاده کننده-ارائه دهنده (client-server) پیروی میکند. در این مدل، کلاینت (از جمله نرمافزارها یا سیستمهای کاربردی) درخواستها را به سرور ارسال میکند و سرور پاسخها را برمیگرداند و عملیاتهای مدیریتی را انجام میدهد. زمانی که کلاینت برای دسترسی به اطلاعات در سرویس دایرکتوری از LDAP استفاده میکند، ابتدا به سرور متصل میشود. سپس کلاینت درخواست مربوطه را به سرور ارسال میکند. درخواستها ممکن است شامل جستجوی اطلاعات، اضافه کردن، ویرایش یا حذف اطلاعات باشند.

سرور LDAP درخواست را دریافت کرده و مورد پردازش قرار میدهد. در صورت موفقیت آمیز بودن درخواست، سرور پاسخ مربوطه را به کلاینت ارسال میکند. پاسخها ممکن است شامل اطلاعات درخواست شده، تأیید انجام عملیات مدیریتی یا پیغام خطا باشند. در این مدل، سرور LDAP مسئولیت ذخیره و مدیریت دادهها را دارد. اطلاعات در سرور در قالب ساختار سلسله مراتبی (hierarchical structure) با نامها و مقادیر ذخیره میشوند. سرور مسئول عملیات جستجو، اضافه کردن، ویرایش و حذف اطلاعات است.

کلاینتها درخواستهای خود را به سرور ارسال کرده و سرور پاسخها را برمیگرداند. کلاینتها میتوانند از رابط کاربری گرافیکی یا APIها برای ارسال درخواستها و دریافت پاسخها استفاده کنند. مدل استفاده کننده-ارائه دهنده در LDAP به عنوان یک الگوی معماری استفاده میشود که به کلاینتها امکان دسترسی به اطلاعات سرویسهای دایرکتوری را میدهد و سرور LDAP مسئولیت مدیریت و ذخیره سازی اطلاعات را بر عهده دارد.

مثالی از نحوه استفاده از پروتکل فوق در تعامل با Active Directory

یکی از مثالهای رایج سرویس دایرکتوری که از مدل استفاده کننده-ارائه دهنده (client-server) پیروی میکند، سرویس Active Directory است که توسط شرکت مایکروسافت ارائه میشود. در سرویس Active Directory، کلاینتها (از جمله کامپیوترها، کاربران و نرمافزارها) به سرور Active Directory متصل میشوند تا اطلاعات کاربران، دسترسیها، دامنهها و سایر اشیاء سازمانی را مدیریت کنند.

کلاینتها میتوانند از طریق رابط کاربری گرافیکی (مانند ابزار Active Directory Users and Computers) یا از طریق APIها مانند LDAP و پاورشل با سرور اکتیو دایرکتوری ارتباط برقرار کنند. سرور اکتیو دایرکتوری مسئول ذخیره سازی اطلاعات سازمانی است و اطلاعات را در ساختار سلسله مراتبی با نامها و ویژگیها ذخیره میکند. همچنین، سرور اکتیو دایرکتوری عملیاتهایی مانند جستجو، اضافه کردن، ویرایش و حذف اطلاعات را انجام میدهد و به کلاینتها پاسخ میدهد. به طور کلی، سرویس اکتیو دایرکتوری از مدل استفاده کننده-ارائه دهنده پیروی میکند و کلاینتها از طریق ارسال درخواستها به سرور اکتیو دایرکتوری اطلاعات سازمانی را مدیریت میکنند.

ساختار سلسله مراتبی در سرویس دایرکتوری LDAP

ساختار سلسله مراتبی (hierarchical structure) در سرویس دایرکتوری LDAP اهمیت زیادی دارد و برای سازماندهی و ساختاردهی دادهها استفاده میشود. ساختار سلسله مراتبی در LDAP بر مبنای ترکیبی از واحدهای سازمانی (Organizational Units) و اشیا (Objects) ساخته میشود. این ساختار به صورت درختی است که شامل ریشه (Root) و شاخهها (Branches) و برگها (Leaves) است. هر شی در ساختار سلسله مراتبی یک مسیر یکتا از ریشه تا خود را دارد.

به عنوان مثال، یک ساختار سلسله مراتبی برای مدیریت کاربران در سازمانی را در نظر بگیرید. ریشه این ساختار میتواند نام دامنه (Domain Name) باشد. سپس، شاخهها میتوانند واحدهای سازمانی (OU) باشند که برای سازماندهی کاربران در سازمان استفاده میشوند. برگها در این سناریو میتوانند کاربران فعلی باشند. با استفاده از ساختار سلسله مراتبی، میتوانید دستهبندی کنید و اطلاعات مختلف را در سطوح مختلف سازمانی ذخیره کنید. به عنوان مثال، میتوانید کاربران را بر اساس واحدهای سازمانی، گروهها، دسترسیها و سایر ویژگیها دستهبندی کنید.

ساختار سلسله مراتبی در LDAP امکاناتی را فراهم میکند که شامل جستجو در سطوح مختلف، ارثبری (inheritance) و مدیریت سلسله مراتبی اشیا است. با استفاده از این ساختار، میتوانید به سرعت و به صورت سازماندهی به اطلاعات مورد نیاز دسترسی پیدا کنید. در کل، ساختار سلسله مراتبی در سرویس دایرکتوری LDAP از جهت سازماندهی و مدیریت دادهها بسیار قدرتمند است و به شما امکان میدهد اطلاعات را به صورت سلسله مراتبی و سازماندار مدیریت کنید.

مثالی از ساختار سلسله مراتبی در سرویس دایرکتوری LDAP برای سازماندهی دادهها

همانگونه که اشاره کردیم، ساختار سلسله مراتبی در سرویس دایرکتوری LDAP میتواند برای سازماندهی دادهها در سطحهای مختلف استفاده شود. در زیر یک مثال دیگر از ساختار سلسله مراتبی در سرویس دایرکتوری LDAP را بررسی خواهیم کرد تا شناخت دقیقتری از آن به دست آورید:

فرض کنید یک سازمان به نام “ABC Corp” داریم که در آن افراد مختلف در بخشهای مختلف کار میکنند. میتوانیم سازمان را با استفاده از ساختار سلسله مراتبی در LDAP به شرح زیر سازماندهی کنیم.

ریشه (Root): ریشه میتواند نام دامنه سازمان باشد، برای مثال “abc.com”.

شاخهها (Branches): شاخهها میتوانند بخشهای سازمانی مختلف باشند، مانند “فروش”، “بازرگانی” و “تولید”. هر بخش میتواند یک واحد سازمانی (OU) باشد.

برگها (Leaves): در هر شاخه، برگها میتوانند افراد مختلف باشند. به عنوان مثال، در بخش “فروش”، برگها میتوانند نمایندگان فروش باشند و در بخش “بازرگانی”، برگها میتوانند کارمندان حسابداری باشند.

به این ترتیب، ساختار سلسله مراتبی LDAP به شما امکان میدهد تا اطلاعات را بر اساس بخشها و واحدهای سازمانی، زیربخشها و افراد مرتب کنید. میتوانید دسترسیها، سطوح مجوزها، ویژگیها و سایر اطلاعات مربوط به هر شاخه و برگ را مدیریت کنید. در این مثال، سازمان “ABC Corp” با استفاده از ساختار سلسله مراتبی LDAP میتواند اطلاعات کارمندان، واحدهای سازمانی، بخشها و غیره را سازماندهی کند تا به راحتی به اطلاعات مورد نیاز دسترسی پیدا کرده و آنها را مدیریت کند.

مثالی از نحوه استفاده از پروتکل LDAP در مدیریت هویت و دسترسی

یکی از کاربردهای مهم پروتکل LDAP در حوزه فناوری اطلاعات، مدیریت هویت و دسترسی است. با استفاده از LDAP، میتوان یک سیستم مدیریت هویت کامل برای سازمان ایجاد کرد و به تایید هویت کاربران، کنترل دسترسی آنها و مدیریت اطلاعات هویتی آنها پرداخت. در زیر یک مثال از نحوه استفاده از پروتکل LDAP در مدیریت هویت و دسترسی را بررسی خواهیم کرد: فرض کنید سازمانی به نام “XYZ Corp” داریم که برای مدیریت هویت و دسترسی کاربران خود از پروتکل LDAP بهره میبرد. سازمان میتواند سرویس دایرکتوری LDAP را برای مدیریت اطلاعات هویتی کاربران خود استفاده کند. در چنین شرایطی سازمان ما قادر است از LDAP در زمینههای زیر استفاده کند:

تایید هویت (Authentication): با استفاده از پروتکل LDAP، کاربران میتوانند با وارد کردن نام کاربری و رمز عبور خود، هویت خود را تایید کنند. سرور LDAP به عنوان مرجع اصلی برای تایید هویت عمل میکند و بر اساس اطلاعات هویتی ذخیره شده در دایرکتوری، کاربران را شناسایی میکند.

کنترل دسترسی (Access Control): با استفاده از LDAP، میتوان سطوح دسترسی مختلفی برای کاربران تعریف کرد. این سطوح دسترسی میتوانند محدودیتهایی برای دسترسی به منابع مختلف در سازمان برقرار کنند. به عنوان مثال، میتوان برای کاربران در واحدهای سازمانی مختلف سطوح دسترسی متفاوتی تعیین کرد.

مدیریت اطلاعات هویتی (Identity Management): سازمان میتواند اطلاعات هویتی کاربران را در سرویس دایرکتوری LDAP ذخیره کند که شامل اطلاعات شخصی مانند نام، نام خانوادگی، شماره تماس و ایمیل است. با استفاده از سرویس دایرکتوری LDAP، میتوان این اطلاعات را مدیریت و به روزرسانی کرد.

همگامسازی هویت (Identity Synchronization): LDAP به عنوان یک پروتکل معتبر برای همگامسازی اطلاعات هویتی استفاده میشود. به عنوان مثال، میتوان اطلاعات هویتی کاربران را از سیستمهای دیگری دریافت کرد و همه اطلاعات را از طریق یک داشبورد واحد مدیریت کرد. به طوری که سامانههای مختلف برای دریافت استعلام به یک منبع واحد متصل شوند.

میتوانیم با استفاده از پروتکل LDAP، سطوح دسترسی مختلفی برای کاربران تعریف کنیم؟

پاسخ مثبت است. با استفاده از پروتکل LDAP میتوانید سطوح دسترسی مختلفی را برای کاربران تعریف کنید. در LDAP، سطوح دسترسی به عنوان “دسترسی به منابع” یا “دسترسی به ویژگیها” تعریف میشوند و میتوانید بر اساس نیازهای سازمان خود سطوح دسترسی را تنظیم کنید. یکی از روشهای تعریف سطوح دسترسی در LDAP استفاده از گروهها است. شما میتوانید گروهها را در سرویس دایرکتوری LDAP ایجاد کنید و به هر گروه سطح دسترسی مورد نظر را اختصاص دهید. سپس، کاربران را به گروههای مربوطه اضافه کنید تا سطح دسترسی مشخص شده برای آنها اعمال شود.

به عنوان مثال، فرض کنید در سازمان شما سه سطح دسترسی وجود دارد: مدیران، کارمندان و مهمانان. شما میتوانید سه گروه متناظر با این سطوح دسترسی (مثلا “Managers”, “Employees”, “Guests”) را در سرویس دایرکتوری LDAP ایجاد کنید. سپس، میتوانید برای هر گروه سطح دسترسی مورد نظر را تنظیم کنید. به عنوان مثال، مدیران میتوانند دسترسی کامل به منابع سیستم داشته باشند، کارمندان ممکن است به بخشی از منابع دسترسی داشته باشند و مهمانان فقط به برخی از منابع محدود شده دسترسی داشته باشند.

سپس، با اضافه کردن کاربران به گروههای متناظر، سطح دسترسی مشخص شده برای آنها اعمال میشود. به عنوان مثال، با اضافه کردن یک کاربر به گروه “Managers”، آن کاربر سطح دسترسی مدیریتی خواهد داشت و با اضافه کردن یک کاربر به گروه “Guests”، آن کاربر فقط به منابع محدود شده دسترسی خواهد داشت. در این روش، شما میتوانید سطوح دسترسی مختلفی را برای کاربران تعریف کنید و با تغییر عضویت کاربران در گروهها، سطح دسترسی آنها را مدیریت کنید.

چگونه میتوان از LDAP برای مدیریت منابع شبکه استفاده کرد؟

استفاده از LDAP برای مدیریت منابع شبکه میتواند به شما کمک کند تا اطلاعات مربوط به کاربران، دسترسیها، سیاستها و سایر جزییات مربوط به منابع شبکه را در یک سرویس دایرکتوری متمرکز ذخیره و مدیریت کنید. فرآیند استفاده از LDAP برای مدیریت منابع شبکه به شرح زیر است:

تعریف ساختار دایرکتوری: ابتدا باید ساختار دایرکتوری مورد نیاز خود را در LDAP تعریف کنید. این ساختار میتواند شامل دستهبندیهای مختلفی مانند کاربران، گروهها، دسترسیها، سرویسها و سایر منابع شبکه باشد. به عنوان مثال، میتوانید یک درخت (tree) ساختاری بسازید که در آن اطلاعات کاربران و دسترسیهای آنها ذخیره میشود.

تعریف کاربران و گروهها: با استفاده از LDAP، میتوانید کاربران و گروهها را تعریف کنید و ویژگیهای آنها را مدیریت کنید. برای هر کاربر، اطلاعات شناسایی مانند نام کاربری، رمز عبور، آدرس ایمیل و سایر جزییات را میتوانید در LDAP ثبت کنید. همچنین، میتوانید گروههای مختلفی را برای سازمان خود ایجاد کنید و کاربران را به گروههای مربوطه اختصاص دهید.

تعیین دسترسیها: با استفاده از LDAP، میتوانید سطوح دسترسی مختلفی را برای کاربران در نظر بگیرید. میتوانید دسترسیهایی مانند دسترسی به فایلها، پروتکلهای شبکه، سرویسهای مختلف و سایر منابع را تعریف کنید و آنها را با کاربران و گروهها مرتبط کنید. با اختصاص دسترسیهای مورد نیاز به کاربران، میتوانید مدیریت دقیقی بر روی دسترسیها داشته باشید.

احراز هویت و اعتبارسنجی: با استفاده از LDAP، میتوانید فرایند احراز هویت و اعتبارسنجی کاربران را انجام دهید. هنگامی که کاربران وارد سیستم میشوند، میتوانید اطلاعات احراز هویتشان را با سرویس دایرکتوری LDAP مقایسه کنید تا اطمینان حاصل کنید که آنها دارای دسترسی معتبر هستند. رویکرد فوق میتواند شامل بررسی نام کاربری و رمز عبور باشد و همچنین بررسی سایر معیارهای اعتبارسنجی مانند فاکتور دوم اعتبارسنجی (مانند کد ارسال شده به تلفن همراه) است.

مدیریت مرکزی: LDAP به شما امکان میدهد تا اطلاعات مربوط به کاربران و منابع شبکه را در یک مکان متمرکز ذخیره کنید. قابلیت فوق به شما کمک میکند تا عملیات مدیریتی مانند ایجاد، حذف و بهروزرسانی کاربران و دسترسیها را به صورت مرکزی انجام دهید. این روش مدیریت مرکزی بهبود امنیت، قابلیت هماهنگی و کارایی را در محیط شبکه شما فراهم میکند.

چه جایگزینی برای LDAP وجود دارد؟

برای جایگزینی LDAP در مدیریت منابع شبکه، چندین فناوری و پروتکل وجود دارد که میتوانند نیازهای شما را برآورده کنند. برخی از جایگزینهای معروف برای LDAP عبارتند از:

اکتیو دایرکتوری: این فناوری توسط مایکروسافت توسعه داده شده است و به صورت گسترده در محیطهای ویندوز استفاده میشود. اکتیو دایرکتوری از پروتکل LDAP استفاده میکند و قابلیتهای گستردهتری در مقایسه با LDAP ارائه میدهد. علاوه بر مدیریت کاربران و دسترسیها، اکتیو دایرکتوری قابلیت ارائه سرویسهای توزیع شده، احراز هویت چند عاملی، سیاستهای گروهبندی و سایر قابلیتهای مدیریتی را فراهم میکند.

LDAP-WEB سرنام Lightweight Directory Access Protocol for Web : این استاندارد، یک سطح بالاتر از LDAP را برای ارتباط با مرورگرها و برنامههای وب فراهم میکند. LDAP-WEB از استاندارد LDAP استفاده میکند و عملکردی شبیه به LDAP دارد، اما قابلیتهای بیشتری برای ارتباط با وب دارد. این پروتکل امکان جستجو، اضافه کردن، ویرایش و حذف اطلاعات را از طریق وب فراهم میکند.

Kerberos : یک پروتکل مبتنی بر تیکت است که برای احراز هویت و اعتبارسنجی در شبکههای مبتنی بر ویندوز استفاده میشود. این پروتکل از نام کاربری و رمز عبور به عنوان اطلاعات احراز هویت استفاده میکند و امنیت بالایی را فراهم میکند. Kerberos به طور گستردهای در محیطهای مبتنی بر سیستم عامل ویندوز استفاده میشود.

SAML سرنام (Security Assertion Markup Language): یک استاندارد برای تبادل اطلاعات امنیتی در محیطهای توزیع شده است. با استفاده از SAML، میتوانید اطلاعات احراز هویت و دسترسی کاربران را بین سرویسها و سیستمهای مختلف به اشتراک بگذارید. SAML عموما در سرویسهای ابری و محیطهای توزیع شده استفاده میشود.

OAuth سرنام (Open Authorization): یک پروتکل احراز هویت متداول در برنامهها و سرویسهای وب است. به بیان دقیقتر، OAuth پروتکلی برای انتقال مجوز از یک سرویس به سرویسی دیگر بدون اشتراکگذاری اعتبار واقعی کاربر مانند نام کاربری و رمز عبور است.

بخوانید: خطاهای پنهان در شبکه LAN

بدون دیدگاه