امنیت سایبری

زمان تخمینی مطالعه: 18 دقیقه

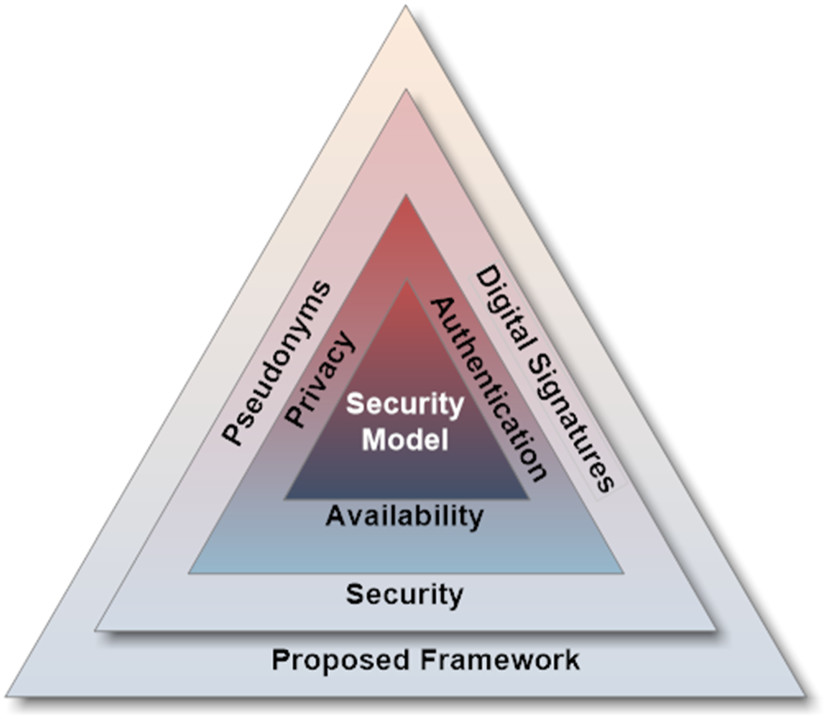

مثلث امنیت سایبری یا به عبارت دقیقتر (Confidentiality, Integrity, Availability) یک مدل امنیتی است که برای توصیف اهداف و مفاهیم امنیت سایبری استفاده میشود. این مثلث سه ویژگی اساسی را که در هر سیستم اطلاعاتی باید تامین شوند و شامل محرمانگی (Confidentiality)، یکپارچگی (Integrity) و دسترسپذیری (Availability) است. هر زیرساخت یا سامانهای که بتواند این سه اصل را به طور کامل پیادهسازی کند از هرگونه حمله سایبری در امان خواهد بود، اما متاسفانه به دلیل برخی ملاحظات ما امکان پیادهسازی هر سه ویژگی را به شکل همزمان و کامل در اختیار نداریم.

محرمانگی (Confidentiality)

محرمانگی (Confidentiality) در امنیت سایبری به حفظ مخفی بودن، محرمانه بودن و عدم دسترسی غیرمجاز به اطلاعات ارزشمند است. این ویژگی به معنای این است که فقط افرادی که مجاز به دسترسی به اطلاعات هستند، میتوانند آن را مشاهده یا استفاده کنند. روشهای مختلفی برای حفظ محرمانگی اطلاعات در دسترس قرار دارند. اولین مورد رمزنگاری (Encryption) است. در این روش، اطلاعات با استفاده از الگوریتمهای رمزنگاری به صورتی تبدیل میشوند که فقط افرادی که دارای کلید رمزنگاری هستند، قادر به خواندن و درک آنها هستند. بدین ترتیب، حتی اگر افراد غیرمجاز به اطلاعات دسترسی پیدا کنند، نمیتوانند آنها را متوجه شوند. مورد بعدی کنترل دسترسی (Access Control) است. در این روش، سیستمها و برنامهها به صورت دقیق مدیریت میشوند تا دسترسی افراد غیرمجاز به اطلاعات محرمانه ممنوع شود. این فرآیند شامل تعیین سطح دسترسی، احراز هویت کاربران، ردیابی و نظارت بر فعالیتها و مکانیسمهای دیگر است.

مورد بعدی تامین امنیت فیزیکی و محلی (Physical and Environmental) است که شامل اجرای اقدامات فیزیکی مانند نصب قفلها، دستگاههای کارت خوان، مکانیزمهای حفاظتی فیزیکی و سیستمهای نظارتی برای جلوگیری از دسترسی غیرمجاز به تجهیزات و محیطهای شامل اطلاعات محرمانه است. محرمانگی در امنیت سایبری بسیار حیاتی است، زیرا از طریق پنهانسازی اطلاعات از دسترسی غیرمجاز قادر به حفاظت از آنها در برابر سرقت، نشر یا استفاده نادرست از آنها خواهیم بود.

یکپارچگی (Integrity)

یکپارچگی (Integrity) به حفظ صحت، صحیح بودن و عدم تغییر یا تخریب غیرمجاز اطلاعات ارزشمند اشاره دارد. مفهوم یکپارچگی در امنیت سایبری به این معنا است که اطلاعات باید در طول انتقال، ذخیرهسازی و پردازش بدون هیچگونه تغییر، تخریب یا دستکاری غیرمجاز حفظ شود. یکپارچگی موارد مختلفی را شامل میشود که اولین مورد اعتبارسنجی دادهها (Data Validation) است. در این روش، اطمینان حاصل میشود که دادهها درست و صحیح هستند. این فرآیند شامل بررسی صحت و قابل قبول بودن دادهها، تشخیص دادههای خراب و تخریب شده، تاکید بر فرمت و ساختار صحیح دادهها و کنترل ارزشهای حداکثری و حداقلی است.

مورد بعدی امضای دیجیتال (Digital Signatures) است. امضای دیجیتال اجازه میدهد تا اطلاعات را از تغییرات غیرمجاز و دستکاریها محافظت کنیم. با استفاده از الگوریتمهای رمزنگاری، امضای دیجیتال بر روی دادهها قرار میگیرد و هرگونه تغییر در دادهها مشخص میشود. مورد بعدی کنترل تغییرات (Change Control) است که شامل تعیین سیاستها و روشهایی برای مدیریت و کنترل تغییرات در سیستمها و نرمافزارها است. با استفاده از فرایندهای قدرتمند کنترل تغییرات، مانع از بروز تغییرات غیرمجاز و ناخواسته میشویم که ممکن است به یکپارچگی اطلاعات آسیب برساند. مورد بعدی ممیزی و ثبت (Logging and Auditing) رویدادها است. ردیابی و ثبت فعالیتها و رویدادها در سیستمها و شبکهها به منظور تشخیص تغییرات غیرمجاز و همچنین بررسی و تحلیل وقایع مشکوک و ناهنجار نقش مهمی در یکپارچگی اطلاعات دارد.

دسترسپذیری (Availability)

دسترسپذیری در امنیت سایبری به وضعیتی اشاره دارد که سامانهها، سرویسها و منابع فناوری اطلاعات به طور مداوم و در زمان مورد نیاز برای کاربران و سازمانها در دسترس باشند. به عبارت دیگر، دسترسپذیری به اطمینان از اینکه اطلاعات و سرویسهای مورد نیاز همواره در دسترس کاربران قرار دارند، میپردازد. برای حفظ دسترسپذیری، برخی از روشها و اقدامات وجود دارند که باید انجام شوند.

اولین مورد طراحی و پیادهسازی زیرساختهای مناسب است. سیستمها و شبکهها باید با استفاده از زیرساختهای مناسب و طراحی پایدار پیادهسازی شوند که شامل استفاده از سرورها، شبکههای با پهنای باند کافی، تجهیزات ذخیرهسازی قابل اعتماد، نسخههای پشتیبان و سیستمهای مناسب مانیتورینگ و مدیریت است. مورد بعدی پشتیبانگیری (Backup) است که فرآیند ایجاد نسخههای پشتیبان از دادهها و اطلاعات به منظور جلوگیری از بروز مشکل از دست رفتن اطلاعات در مواقع بحرانی و امکان بازیابی سریع دادهها در صورت نیاز است.

مورد بعدی تعمیر و نگهداری منظم است. سیستمها و تجهیزات باید به صورت منظم تعمیر، نگهداری و بهروزرسانی شوند که شامل بررسی و رفع خطاها، بهروزرسانی نرمافزارها و سختافزارها و اجرای تستهای عملکردی است.

مورد بعد در ارتباط با پایداری در برابر حملات است. استفاده از راهکارهای امنیتی مانند فایروالها، سیستمهای تشخیص و پیشگیری از نفوذ (Intrusion Prevention Systems)، محافظت در برابر حملات انکار سرویس (Denial of Service) و مدیریت ترافیک شبکه جهت حفظ دسترسپذیری سامانهها از جمله اقدامات مهم در این زمینه است.

یکی دیگر از اقداماتی که نقش مهمی در دسترسپذیری دارد توزیع بار (Load Balancing) است. استفاده از سیستمهای توزیع بار برای تسهیل و توزیع بار کاری میان منابع مختلف به منظور افزایش دسترسپذیری سرویسها و جلوگیری از به وجود آمدن بار اضافی یا از کار افتادگی سیستمها نقش مهمی در استمرار دسترسپذیری دارد.

با توجه به مواردی که اشاره کردیم باید بگوییم که دسترسپذیری اهمیت بالایی در حوزه امنیت سایبری دارد، زیرا در صورت نبود دسترسپذیری، کاربران و سازمانها قادر نخواهند بود به سرویسها و منابع فناوری اطلاعات دسترسی داشته باشند که منجر به از دست رفتن فرصتها، کاهش بهرهوری، از دست رفتن اعتماد کاربران و خسارات مالی و سازمانی میشود. بنابراین، حفظ دسترسپذیری در امنیت سایبری امری بسیار حیاتی است. مثلث امنیت سایبری یک ابزار مفید است که به شرکتها و سازمانها کمک میکند تا اهداف امنیتی و نیازهای خود تعریف کرده و اقدامات مناسب را برای مقابله با تهدیدات سایبری اتخاذ کنند.

مثالی از کاربرد مثلث امنیت سایبری در حوزه امنیت شبکههای کامپیوتری

اکنون اجازه دهید برای درک بهتر موضوع به ذکر مثالی بپردازیم. فرض کنید یک سازمان دارای یک شبکه کامپیوتری بزرگ است که شامل اطلاعات حساس و مهمی است. در این حالت، مثلث امنیت سایبری به صورت زیر در امنیت شبکه مورد استفاده قرار میگیرد:

همانگونه که اشاره کردیم محرمانگی (Confidentiality) به حفظ حریم خصوصی و محافظت از دسترسی غیرمجاز به اطلاعات اشاره دارد. برای نمونه، سازمان باید از رمزنگاری مناسب برای اطلاعات حساس استفاده کند که میتواند از طریق بهکارگیری پروتکلهای رمزنگاری مانند SSL/TLS در ارتباطات شبکه، استفاده از شبکههای بیسیم مطمئن مبتنی بر پروتکلهای رمزنگاری WPA2/WPA3 و محدود کردن دسترسی به منابع حساس توسط سیاستها و مجوزها شود. مرحله بعد نوبت به یکپارچگی (Integrity) دادهها میرسد. یکپارچگی به حفظ صحت، دقت و عدم تغییر غیرمجاز اطلاعات اشاره دارد. برای مثال، استفاده از مکانیزمهای کنترل دسترسی، جلوگیری از حملات تغییر دادهها و استفاده از الگوریتمهای هش برای تایید صحت اطلاعات و جلوگیری از تغییرات غیرمجاز در آنها از جمله موارد مهم در این زمینه است.

دسترسپذیری (Availability) به حفظ توانایی دسترسی به سرویسها و منابع شبکه اشاره دارد. به طور مثال، استفاده از مکانیزمهای مدیریت منابع، استفاده از سیستمهای توزیع بار برای تسهیل توزیع بار ترافیکی با هدف مقابله با افت کارایی سیستم در مواجه با بار زیاد و استفاده از راهکارهای پشتیبانی و بازیابی سریع برای حفظ دسترسپذیری در صورت بروز خطاها و حوادث ناگوار در گروه مجموعه اقدامات انجام شده در این زمینه قرار میگیرند.

مثلث هکرها DDD چیست؟

درست به همان شکلی که کارشناسان امنیتی یک مثلث امنیتی دارند که برای محافظت از زیرساختها از آن استفاده میکنند، هکرها نیز بر مبنای یک مثلث هکری فعالیتهای خود را انجام میدهند. مثلث DDD که تحت عنوان مثلث هکرها شناخته میشود یک مدل ساده است که سه جنبه اصلی فعالیتهای هکرها را توصیف میکند. این مدل شامل سه عنصر زیر است:

- انکار (Denial): این مفهوم نشان دهنده تلاش برای ایجاد قطع یا محدود کردن دسترسی به سرویسها یا منابع است. به طور مثال، حملات انکار سرویس توزیع شده (DDoS) که باعث ارسال بیش از اندازه درخواستها برای یک سرویس میشوند و قطع دسترسی کاربران مجاز به آن سرویسها را به همراه دارند در گروه حملات انکار قرار میگیرند.

- تخریب (Destruction): این مولفه توصیفکننده تلاش برای تخریب یا نابودی دادهها، سیستمها یا منابع مورد هدف است. به طور مثال، حملات نرمافزاری اکسپلویت (Exploit) که با استفاده از ضعفهای امنیتی در یک نرمافزار انجام میشود و به دنبال تخریب زیرساختها است.

- دسترسی غیرمجاز (Disclosure): این عنصر به معنای دستیابی غیرمجاز به اطلاعات حساس یا منابع محافظت شده است. مثالهایی از این نوع حملات شامل نفوذ به سیستمها و شبکهها به منظور دستیابی به اطلاعات محرمانه، سرقت رمزها، یا هرگونه فعالیت غیرمجاز دیگری است.

مثلث DDD به عنوان یک مدل ساده، به ما یادآوری میکند که در طراحی و پیادهسازی سیستمها و شبکهها، باید در برابر این سه عنصر مخرب (انکار، تخریب و دسترسی غیرمجاز) از زیرساختها محافظت کنیم و راهکارهای امنیتی مناسبی را مورد استفاده قرار دهیم.

تفاوت CIA و DDD در چیست؟

تفاوت اصلی بین مثلث CIA و مثلث DDD در نحوه نگرش به مقوله امنیت است. مثلث CIA متمرکز بر حفظ امنیت اطلاعات متمرکز است و سه جنبه اصلی آن شامل محرمانگی (Confidentiality)، یکپارچگی (Integrity) و دسترسپذیری (Availability) است. این مثلث معمولا در زمینههایی مانند رمزنگاری، کنترل دسترسی و مدیریت امنیت استفاده میشود. هدف اصلی مثلث CIA، حفظ محرمانگی اطلاعات، جلوگیری از تغییر غیرمجاز در دادهها و اطمینان از دسترسی مستمر و مجاز کاربران به سرویسها و منابع است.

از سوی دیگر، مثلث DDD یا مثلث هکرها بیشتر مرتبط با فعالیتهای هکرها و تهدیدات امنیتی است. این مثلث شامل سه جنبه اصلی انکار (Denial)، تخریب (Destruction) و دسترسی غیرمجاز (Disclosure) است. مثلث DDD در زمینه حملات سایبری، نفوذ به سیستم، تخریب دادهها و سایر فعالیتهای هکری استفاده میشود. هدف اصلی مثلث DDD، تخریب یا نقض امنیت سیستمها و منابع است. در کل، مثلث CIA بر تضمین حفظ امنیت و اطلاعات تمرکز دارد، در حالی که مثلث DDD بر تهدیدات و حملات به زیرساختها متمرکز است. این دو مدل میتوانند به صورت مکمل در بررسی و مدیریت امنیت سیستمها و شبکهها استفاده شوند.

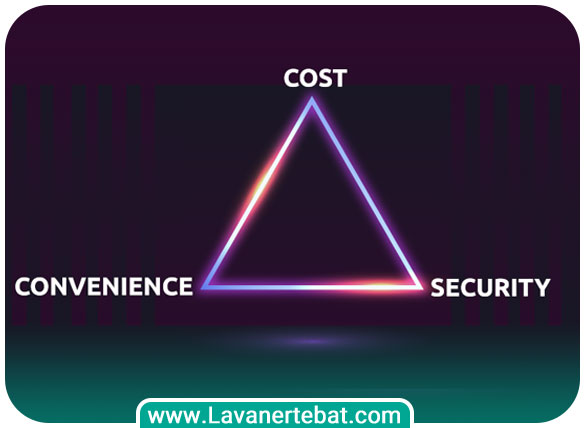

مثلث SFU چیست؟

مثلث SFU به معنای “انتقادیتی، قابلیت مقابله و امنیت” است. این مثلث به طور ویژه در زمینه مدیریت بحران و مدیریت امنیت استفاده میشود. سه عنصر اصلی مثلث SFU عبارتند از:

پایداری/اطمینانپذیری (Survivability): این مفهوم بیانگر قابلیت یک سامانه است که در مواجهه با تهدیدات و بحرانها به طور موثر عمل کند و توانایی بقا و ادامه فعالیت را داشته باشد. سیستمها و سازمانهایی که بر اساس این اصل طراحی و پیادهسازی میشوند، قادر خواهند بود تا در مواقع بحرانی و تهدیدات امنیتی عملکرد خود را حفظ کنند.

مقابله (Fidelity): این عنصر به قدرت یک سیستم یا سازمان اشاره دارد تا در مواجهه با تهدیدات و بحرانها، عملکرد موثری داشته باشد و قابلیت مقابله را از خود نشان دهد. این فرآیند شامل توانایی تشخیص، پاسخگویی، احیا و بهبود سریع و بهینه در مواجهه با حوادث است.

قابلیت استفاده (Usability): این اصل اشاره به این نکته دارد که باید از راهکارهایی که برای استفاده آسان و راحتی کاربران در دسترس قرار دارند، استفاده شود. به بیان دقیقتر باید از راهکارهایی برای مدیریت دسترسی به اطلاعات و اعمال سطوح دسترسی متناسب با نیازهای کاربران است، استفاده کرد.

مثلث SFU مفهومی برای توصیف و تاکید بر توانایی سیستمها و سازمانها در برابر تهدیدات و بحرانها است و نقش مهمی در دنیای امنیت سایبری دارد.

تفاوتهای DDD و CIA و SFU

مثلث DDD، CIA و SFU هر سه مدلهایی هستند که در حوزههای مختلف امنیت استفاده میشوند و تاکید بر جنبههای مختلفی از امنیت دارند. تفاوتهای اصلی این سه مدل به شرح زیر است:

مثلث DDD سرنام (Denial, Destruction, Disclosure): این مثلث بر تهدیدات و فعالیتهای هکرها تمرکز دارد. سه جنبه اصلی آن شامل انکار (Denial)، تخریب (Destruction) و دسترسی غیرمجاز (Disclosure) است. هدف اصلی مثلث DDD، بهرهبردای از نقضهای امنیت سیستمها و منابع است و معمولا در زمینه حملات سایبری و فعالیتهای هکری استفاده میشود.

مثلث CIA سرنام (Confidentiality, Integrity, Availability): این مثلث بر حفظ امنیت اطلاعات تمرکز دارد. سه جنبه اصلی آن شامل محرمانگی (Confidentiality)، یکپارچگی (Integrity) و دسترسپذیری (Availability) است. هدف اصلی مثلث CIA، حفظ محرمانگی اطلاعات، جلوگیری از تغییر غیرمجاز دادهها و اطمینان از دسترسی مستمر و مجاز کاربران به سرویسها و منابع است.

مثلث SFU سرنام (Survivability, Fidelity, Security): این مثلث بر مدیریت بحران و مدیریت امنیت تمرکز دارد. سه جنبه اصلی آن شامل پایداری/اطمینانپذیری (Survivability)، مقابله (Fidelity) و امنیت (Security) است. هدف اصلی مثلث SFU، تضمین فعالیت مستمر سامانهها در مواجهه با تهدیدات و بحرانها، مقابله مؤثر با مخاطرات سایبری و حفظ امنیت و حفاظت از منابع است.

به طور خلاصه، مثلث DDD بر تهدیدات هکرها و حملات سایبری تمرکز دارد، مثلث CIA بر حفظ امنیت اطلاعات تاکید دارد و مثلث SFU بر مدیریت بحران، قابلیت بقا و امنیت سامانهها تمرکز دارد. این سه مدل میتوانند به صورت مکمل در بررسی و مدیریت امنیت سیستمها و شبکهها استفاده شوند.

استراتژی امنیت سایبری

استراتژی امنیت سایبری به مجموعه اقدامات و رویکردهایی گفته میشود که برای حفاظت از سیستمها، شبکهها، دادهها و اطلاعات در برابر تهدیدات سایبری طراحی و اجرا میشود. هنگامی که صحبت از اصول و رویکردهای استراتژی امنیت سایبری در تعامل با مفاهیم یاد شده به میان میآید، یکسری نکات وجود دارد که باید به آنها دقت کنیم.

اولین مورد تشخیص و ارزیابی تهدیدات است. در ابتدا، لازم است تهدیدات امنیت سایبری را شناسایی و ارزیابی کنید که شامل شناسایی نقاط ضعف سیستمها، شناسایی تهدیدات رایج و ارزیابی پتانسیل آسیبپذیریها و اثرات آنها است. مورد بعدی سیاستگذاری امنیت است. تدوین و اجرای سیاستها و راهبردهای قوی امنیت سایبری بسیار مهم است. این سیاستها باید قوانین و مقررات امنیتی، استانداردها، رویهها و راهنماهای مربوط به استفاده از فناوریها و ابزارهای امنیتی را تعیین کنند. پیشگیری و محافظت نکته مهم دیگری است که باید به آن دقت شود. محافظت از سیستمها در مقابل تهدیدات سایبری بسیار حایز اهمیت است که شامل استفاده از راهکارهایی مانند فایروال، ضدویروس، رمزنگاری، مدیریت دسترسی، آپدیت نرمافزارها و سیستمها، رزرو منابع و پشتیبانگیری منظم از دادهها است.

آموزش کارکنان و آگاهیبخشی درباره مسائل امنیت سایبری نیز بسیار مهم است. کارکنان باید در مورد تهدیدات مربوط به فیشینگ، نفوذ، نرمافزارهای مخرب و مسایل امنیتی آگاهی داشته باشند و بتوانند به طور مناسب با آنها برخورد کنند. در صورت وقوع حملات سایبری یا نقض امنیت، باید یک برنامه پاسخگویی به حوادث (Incident Response) آماده داشته باشید. این برنامه باید شامل شناسایی، پاسخدهی، تعمیر و بازیابی سیستمها و تحلیل حادثه باشد. برای مواجهه با حوادث امنیتی جدی، برنامهریزی بحران ضروری است. باید برنامهریزی برای مدیریت و کاهش آسیبپذیریها، بازیابی پس از حوادث و حفظ کارایی سیستمها در شرایط بحرانی انجام شود.

نظارت مداوم بر سیستمها و شبکهها، تشخیص نقضهای امنیتی و رصد فعالیتهای مشکوک بسیار مهم است. همچنین، آزمون امنیتی (Penetration Testing) و بررسی ضعفهای امنیتی (Vulnerability Assessment) به منظور شناسایی نقاط ضعف و مشکلات امنیتی میتواند در ارتقای سطح امنیت سیستمها موثر باشد. همکاری با سازمانها، ارائهدهندگان خدمات امنیتی و دیگر شرکای امنیتی میتواند در بهبود استراتژی امنیت سایبری کمک کند. همچنین، ارتباط و هماهنگی با تیمهای داخلی مانند تیم IT، تیم امنیت و مدیران سازمان نیز ضروری است. باید به طور منظم سیستمها، نرمافزارها و تجهیزات را بهروزرسانی کرده و آسیبپذیریها را مدیریت کنید. همچنین، باید ریسکهای امنیتی را ارزیابی کرده و اقدامات لازم برای کاهش آنها را انجام دهید.

حفظ حریم خصوصی اطلاعات و دادهها از جمله اصول مهم در استراتژی امنیت سایبری است. باید مکانیزمهای رمزنگاری، مدیریت دسترسی و سیاستهای مربوط به حفظ حریم خصوصی را پیادهسازی کنید. مهم است که استراتژی امنیت سایبری در سازمان به روز و قابل تطبیق با تهدیدات جدید باشد. همچنین، باید استراتژی را هماهنگ با منابع مالی، نیروی انسانی، فناوریهای امنیتی و ساختار سازمانی مناسب کنید.

تدوین استراتژی امنیت سایبری

تدوین استراتژی امنیت سایبری باید به توجه به نیازها و شرایط خاص سازمان شما انجام شود. مراحل کلی تدوین استراتژی امنیت سایبری به شرح زیر است:

- تحلیل ریسک: ارزیابی ریسکهای امنیتی برای سازمان بسیار مهم است. این موضوع شامل شناسایی داراییهای مهم، تهدیدات محتمل، آسیبپذیریها و اثرات مرتب بر سازمان میشود. با تحلیل ریسک، میتوانید اولویتبندی اقدامات امنیتی را انجام داده و منابع خود را بهینهسازی کنید.

- تعیین اهداف و استراتژیها: بر اساس تحلیل ریسک، اهداف و استراتژیهای خاص خود را تعیین کنید. میتوانید اهداف مربوط به محافظت از دادهها، پیشگیری از نفوذ، افزایش آگاهیبخشی به کارکنان، بهبود روند پاسخگویی به حوادث و آمادگی برای بحران را در نظر بگیرید.

- انتخاب و پیادهسازی فناوریهای امنیتی: بر اساس اهداف و استراتژیهای تعیین شده، فناوریهای امنیتی مورد نیاز را انتخاب کنید و آنها را در سازمان پیادهسازی کنید. این فرآیند شامل استفاده از فایروال، ضدویروس، سیستمهای تشخیص نفوذ، رمزنگاری، مدیریت هویت و دسترسی و سایر ابزارهای امنیتی است.

- تدوین سیاستها و راهبردها: سیاستهای امنیتی سایبری که قوانین و مقررات امنیتی را تعیین میکنند و راهبردها که رویکردهای عملی برای اجرای سیاستها را شامل میشوند، باید تدوین شوند. این سیاستها و راهبردها باید بازخوردهای حاصل از تحلیل ریسک و نیازهای سازمان شما سازگار باشند.

- آموزش و آگاهیبخشی: برنامه آموزشی مناسب را برای کارکنان سازمان تدوین کنید تا آنها را درباره تهدیدات سایبری آگاه کنید و مهارتهای لازم جهت مقابله با آنها را بیاموزید.

- برنامهریزی بحران: برای مواجهه با حوادث امنیتی و حملات سایبری، برنامهریزی بحران ضروری است. این برنامه شامل فرایندها، نقشها و مسئولیتها در صورت بروز حوادث، روشهای پاسخگویی و برنامههای پشتیبانی فنی است.

- مانیتورینگ و ارزیابی: نظارت مستمر بر امنیت سایبری سازمان شما اهمیت دارد. باید فعالیتهای امنیتی را مانیتور کرده، روند پیادهسازی استراتژی را ارزیابی کرده و بهبودهای لازم را انجام دهید.

- همکاری با نهادهای دیگر: همکاری با نهادهای دیگر، از جمله سازمانهای امنیتی، صنعت و دولتی، برای به اشتراکگذاری اطلاعات و تجربیات، تشکیل تیمهای امنیتی مشترک و همکاری در مقابله با تهدیدات سایبری بسیار حایز اهمیت است.

- بهروزرسانی مداوم: تهدیدات سایبری در حال تغییر و تکامل هستند، بنابراین استراتژی امنیت سایبری نیز باید بهروزرسانی مداوم شود. باید با پیشرفت فناوریها و تهدیدات جدید، روشها و ابزارهای امنیتی را بهروز کرده و سیاستها و راهبردها را تطبیق دهید.

- تمرین و آزمون: برنامههای تمرینی و آزمونی را برای بررسی عملکرد واقعی استراتژی امنیت سایبری تدوین کنید. رویکرد فوق باعث میشود تا ضعفها و اصلاحات را شناسایی کرده و در صورت لزوم اقدامات اصلاحی را انجام دهید.

در نهایت، تدوین استراتژی امنیت سایبری یک فرآیند پیچیده و مداوم است که نیازمند تلاش و همکاری بین تیمهای مختلف سازمان است. همچنین، مشاوره با تیمهای حرفهای و متخصص در حوزه امنیت سایبری نیز میتواند به شما در تدوین استراتژی کمک کند.

بدون دیدگاه